Wplyw systemow wykrywania wlaman na bezpieczenstwo.NET

Pełen tekst

(2) Wprowadzenie. Celem jakichkolwiek działań z zakresu bezpieczeństwa teleinformatycznego jest ochrona informacji, a nie komputerów!. informatyka +. 2.

(3) Wprowadzenie Dlaczego chronimy informację? •. Ponieważ jest towarem (może mieć znaczenie strategiczne). •. Jest podstawowym elementem procesów biznesowych. •. Ze względu na obowiązujące wymagania prawne (np. Ustawa o ochronie danych osobowych). informatyka +. 3.

(4) Wprowadzenie Określenie zagrożenia – przed czym się bronimy? 1. Włamywacz odczytuje poufne dane 2. Włamywacz zmienia dane 3. Włamywacz usuwa dane 4. Włamywacz powoduje odmowę usługi 5. Włamywacz przeprowadza inne ataki z wykorzystaniem zaatakowanego komputera. informatyka +. 4.

(5) Definicja problemu Kim są wrogowie? 1. Krakerzy i hakerzy 2. Rozczarowani pracownicy 3. Rozczarowani byli pracownicy 4. Konkurencja 5. Szpiedzy 6. Przestępcy 7. Ekstremiści oraz terroryści. informatyka +. 5.

(6) Definicja problemu Bezpieczeństwo teleinformatyczne to poziom uzasadnionego zaufania, że potencjalne straty wynikające z niepożądanego (przypadkowego lub świadomego) ujawnienia, modyfikacji, zniszczenia lub uniemożliwienia przetwarzania informacji przechowywanej lub przesyłanej za pomocą systemów teleinformatycznych nie zostaną poniesione.. informatyka +. 6.

(7) Definicja problemu Atrybuty informacji związane z jej bezpieczeństwem: 1. Poufność – stopień ochrony jakiej informacja ma podlegać; jest on określany przez osoby lub organizacje dostarczające i otrzymujące informację) 2. Integralność – oznacza, że dane i informacje są poprawne, nienaruszone i nie zostały poddane manipulacji 3. Dostępność – właściwość systemu teleinformatycznego oznaczająca dostępność danych, procesów lub aplikacji zgodnie z wymaganiami użytkownika. informatyka +. 7.

(8) Definicja problemu Bezpieczeństwo teleinformatyczne jest elementem szerszego kontekstu, nazywanego wiarygodnością systemu komputerowego. Wyróżnione są cztery atrybuty wiarygodności: 1. dyspozycyjność (available) – dostępny na bieżąco 2. niezawodność (reliable) – odporny na awarie 3. bezpieczeństwo (secure) – zapewniający ochronę danych 4. bezpieczeństwo (safe) – bezpieczny dla otoczenia, przyjazny dla środowiska. informatyka +. 8.

(9) Definicja problemu Znaczenie bezpieczeństwa teleinformatycznego w zakresie: 1. roli systemów informatycznych 2. trudności związanych ze skonstruowaniem i eksploatacją systemu spełniającego wysokie wymagania w zakresie bezpieczeństwa 3. elementarnego konfliktu interesów występującego pomiędzy użytecznością systemu a ryzykiem związanym z jego wykorzystaniem. informatyka +. 9.

(10) Definicja problemu Większość działań skierowanych przeciwko bezpieczeństwu komputerowemu w świetle aktualnego prawa traktowana jest jako przestępstwo: • włamanie do systemu komputerowego • nieuprawnione pozyskanie informacji • destrukcja danych i programów • sabotaż (sparaliżowanie pracy) systemu • piractwo komputerowe, kradzież oprogramowania • oszustwo komputerowe i fałszerstwo komputerowe • szpiegostwo komputerowe. Zagrożenia bezpieczeństwa mogą być przypadkowe, powstać w efekcie celowego działania, mogą wynikać z nieświadomości użytkownika, być motywowane chęcią zysku, poklasku czy odwetu. Zagrożenia mogą pochodzić z zewnątrz systemu lub od jego środka.. informatyka +. 10.

(11) Odpowiedzialność prawna W Polsce, w odniesieniu do naruszenia bezpieczeństwa teleinformatycznego, mają zastosowanie: • artykuły 267-269 Kodeksu Karnego, • artykuł 287 Kodeksu Karnego. W polskim prawodawstwie przestępstwa komputerowe sankcjonowane są głownie przez przepisy kodeksu karnego. http://www.gazeta-it.pl/prawo/przestepstwa_komputerowe.html. informatyka +. 11.

(12) Odpowiedzialność prawna • Na podstawie art. 267 § 1 o naruszeniu bezpieczeństwa systemu informatycznego, karze podlega sposób pozyskania informacji (a nie sam fakt jej posiadania), • Artykuł 267 § 2 przewiduje odpowiedzialność karną za podsłuch komputerowy, • Na podstawie art. 267 § 3 karane jest także ujawnienie informacji uzyskanych w sposób określony w §2 poprzez przekazywanie haseł, identyfikatorów i innego rodzaju nielegalnie uzyskanych informacji, • Artykuł 268 § 2 chroni integralność oraz dostępność zapisu informacji.. informatyka +. 12.

(13) Odpowiedzialność prawna • Artykuł 269 § 1 i 2 określa karalność sabotażu komputerowego, • Artykuł 270 § 1 sankcjonuje fałszerstwo dokumentu dokonane przez osobę, która "podrabia lub przerabia dokument lub takiego dokumentu jako autentycznego używa„, • Art. 271 § 1 sankcjonuje poświadczenie nieprawdy w dokumencie "co do okoliczności mającej znaczenie prawne" przez uprawnioną osobę, • Art. 272 i 273 przewidują karę za wyłudzanie poświadczenia nieprawdy poprzez wprowadzenie w błąd osoby upoważnionej do wystawienia dokumentu, a także karalność używania takiego dokumentu.. informatyka +. 13.

(14) Odpowiedzialność prawna • Zgodnie z art. 274, karalne jest zbywanie własnego lub cudzego dokumentu stwierdzającego tożsamość, • Art. 276 sankcjonuje niszczenie, ukrywanie lub usuwanie dokumentu, którym dana osoba nie ma prawa wyłącznie rozporządzać, • Artykuł 278 § 2 k.k. określa jako karalne nielegalne uzyskanie programu komputerowego, bez zgody uprawnionej osoby, • Poprzez art. 287 § 1 k.k. sankcjonowane jest działanie osoby, która "w celu osiągnięcia korzyści majątkowej bez upoważnienia, wpływa na automatyczne, przetwarzanie, gromadzenie lub przesyłanie informacji • Artykuł 130 § 3 określa karalność szpiegostwa komputerowego.. informatyka +. 14.

(15) Bezpieczeństwo teleinformatyczne Związki między różnymi rodzajami bezpieczeństwa informacji Bezpieczeństwo informacji: informacje we wszelkiej znanej postaci Bezpieczeństwo teleinformacyjne: informacja przekazywana za pomocą technicznych środków łączności Bezpieczeństwo teleinformatyczne: informacja przetwarzana, przechowywana i przesyłana w systemach teleinformatycznych. informatyka +. 15.

(16) Bezpieczeństwo teleinformatyczne Osiągnięcie założonego poziomu bezpieczeństwa teleinformatycznego można przedstawić na trójetapowym schemacie: 1. Planowanie bezpieczeństwa teleinformatycznego 2. Wdrażanie koncepcji bezpieczeństwa teleinformatycznego 3. Utrzymywanie bezpieczeństwa teleinformatycznego. informatyka +. 16.

(17) Zagrożenia wewnętrzne Najczęstsze efekty działań: 1. usuwanie wartościowych danych przedsiębiorstwa 2. publikowanie lub rozpowszechnianie danych poufnych 3. zmiana uprawnień, haseł, itd. 4. obraźliwe maile. informatyka +. 17.

(18) Zagrożenia zewnętrzne Atak zewnętrzny – atak zainicjowany ze stacji pracującej poza zaporą firewall. Atak często wykonywany przez: 1. Script kiddies 2. White hat hakers 3. Black hat hakers. informatyka +. 18.

(19) Zagrożenia internetowe Wirusy. Ataki Buffer Overflowq. Robaki. Rootkity. Trojany. Wykradanie tożsamości. Spam i HTTP. Pharming. Dialery. Phishing. Spyware. Skrypty ActiveX. Adware. Szkodliwa zawartość WWW. Ataki DOS i DDOS. Sieci Botnet. Luki w zabezpieczeniach. Exploity. informatyka +. 19.

(20) Zagrożenia internetowe Złośliwe oprogramowanie – diagram identyfikacji oprogramowania malware. http://www.microsft.com. informatyka +. 20.

(21) Zagrożenia w systemach informatycznych Ewolucja zagrożeń internetowych 1. Front rosnący: • Narzędzia szpiegowskie (Keyloggery) • Rootkity • Sieci typu Botnet • Targetowany phishing 2. Front stabilny: • Robaki • Spam 3. Front zanikający: • Wirusy. informatyka +. 21.

(22) Zagrożenia w systemach informatycznych * Na podstawie http://www.kaspersky.pl. Klasa. Udział procentowy. Zmiana. TrojWare. 91,79%. +2,79%. VirWare. 4,7%. -1,3%. MalWare. 3,51%. -1,49%. Liczba nowych modyfikacji złośliwych programów wykrytych w ciągu jednego miesiąca. informatyka +. 22.

(23) Zagrożenia w systemach informatycznych Liczba nowych modyfikacji oprogramowania klasy TrojWare, wykrywanych każdego miesiąca przez analityków firmy Kaspersky Lab. Liczba nowych modyfikacji koni trojańskich. * Na podstawie http://www.kaspersky.pl. informatyka +. 23.

(24) Zagrożenia w systemach informatycznych Liczba nowych programów z klasy VirWare wykrywanych przez analityków firmy Kaspersky Lab w poszczególnych miesiącach. informatyka +. 24.

(25) Typowe ataki na infrastrukturę sieciową Najczęściej spotykane współcześnie techniki ataków (4 klasy): 1. Sniffing/Scanning: • network sniffing • network scanning. 2. Spoofing: • session hijacking • TCP spoofing • UDP spoofing. 3. Poisoning: • ARP spoofing/poisoning • DNS cache poisoning (pharming, także znany jako birthday attack) • ICMP redirect. informatyka +. 25.

(26) Typowe ataki na infrastrukturę sieciową, cd. Najczęściej spotykane współcześnie techniki ataków (4 klasy): 4. Denial of Service (DoS, DDOS): • • • • • • • •. SYN flood Ping of Death Smurf Fraggle Land Tribal flood Teardrop ICMP destination unreachable. informatyka +. 26.

(27) Typowe ataki na infrastrukturę sieciową 1. Keyloggery 2. Phishing 3. Socjotechnika. informatyka +. 27.

(28) Keylogger – definicja Termin keylogger odnosi się do funkcji programu. Większość źródeł definiuje keylogger jako oprogramowanie, którego celem jest monitorowanie i rejestrowanie wszystkich uderzeń klawiszy bez wiedzy użytkownika. Keylogger może być urządzeniem. 1. Keylogger zewnętrzny 2. Klawiatura z wbudowanym keyloggerem 3. Bezprzewodowy RadioControl. informatyka +. 28.

(29) Phishing i socjotechnika Schemat działania: 1. Użytkownik proszony jest o zapłacenie pewnej kwoty za usługi internetowe 2. Użytkownik proszony jest o zapłacenie bardzo niewielkiej kwoty (w tym przypadku 1 dolara). Okno dialogowe wyświetlane przez trojana TrojanSpy.Win32.Agent.ih. 3. W celu skłonienia użytkownika do zapłaty wykorzystuje się oszustwo 4. Forma przygotowanej wiadomość ma zwiększyć jej wiarygodność. informatyka +. 29.

(30) Phishing i socjotechnika. informatyka +. 30.

(31) Keyloggery – przypadki wykorzystania 1. Bank Nordea 2006 r. 2. Biura Sumitomo Mitsui 2005 r. 3. Afera szpiegowska Izrael 2005 r. 4. Brazylia 2006 r. 5. Francja 2006 r.. informatyka +. 31.

(32) Keyloggery – wzrost popularności Popularność keyloggerów wśród cyberprzestępców potwierdzają firmy zajmujące się bezpieczeństwem IT. 1. 2. 3. 4.. Raport VeriSign Raport Symantec SANS Institute Kaspersky Lab. informatyka +. 32.

(33) Keyloggery – wzrost popularności. Większość współczesnych szkodliwych programów to hybrydy, które implementują wiele różnych technologii. Z tego względu wszystkie kategorie szkodliwych programów mogą zawierać programy z funkcjonalnością keyloggera.. informatyka +. 33.

(34) Keyloggery – ochrona Najbardziej logiczne sposoby ochrony przed nieznanymi keyloggerami: 1.wykorzystanie jednorazowych haseł lub dwuskładnikowego uwierzytelnienia 2.wykorzystanie systemu z ochroną proaktywną przeznaczonego do wykrywania keyloggera programowego 3.wykorzystanie wirtualnej klawiatury. informatyka +. 34.

(35) Scam – nowa forma zagrożeń. Oferowanie użytkownikom możliwości zainwestowania pieniędzy w zamian za bardzo atrakcyjny procent - tak atrakcyjny, że aż trudno oprzeć się pokusie.. informatyka +. 35.

(36) Wymuszenia – nowa forma zagrożeń W 2006 roku ujawnił się niebezpieczny trend: w Rosji i innych krajach Wspólnoty Niepodległych Państw szybko ewoluują wymuszenia cybernetyczne. Raport Trend Micro: W drugim kwartale 2009r. wzrośnie liczba ataków za pomocą oprogramowania typu ransomware oraz prób wymuszenia okupu. Ransomware (ang. ransom – okup) to rodzaj oprogramowania używanego w przestępczości internetowej.. informatyka +. 36.

(37) Testowanie/skanowanie sieci Najczęściej używanymi programami tego typu są: • • • • • • • •. windump nessus tcpdump niffit ettercap dsniff ethereal/wireshark snort (pełni także funkcję sieciowego systemu wykrywania intruzów). informatyka +. 37.

(38) Testowanie/skanowanie sieci Metody ukrywania skanowania portów: 1. 2. 3. 4. 5. 6.. Skanowanie portów w losowej kolejności Powolne skanowanie Fragmentacja pakietów Odwrócenie uwagi Fałszowanie adresu nadawcy Skanowanie rozproszone. informatyka +. 38.

(39) Najczęściej skanowane porty Typ usługi. Porty TCP. Usługi logowania. Telnet: 23 SSH: 22 FTP: 21 NetBIOS: 139 rlogin: 512, 513,514. RPC i NFS. Portmap/rcpbind: 111 NFS: 2049 Lockd: 4045. X Window. Od 6000 do 6255. Usługi nazewnicze. DNS: blokowanie transferów sieciowych poza zewnętrznymi drugorzędnymi LDAP: 389. informatyka +. Porty UDP. Portmap/rcpbind: 111 NFS: 2049 Lockd: 4045 DNS: blokowanie UDP 53 dla wszystkich komputerów, które nie są serwerami DNS LDAP: 389. 39.

(40) Najczęściej skanowane porty Typ usługi. Porty TCP. Poczta elektroniczna. SMTP: 25 POP: 109, 110 IMAP: 143. WWW. HTTP: 80 HTTPS: 443 Typowe porty wybierane do komunikacji 8000,8080,8888. Rożne. Finger: 79 NNTP: 119 SNMP: 161, 162. ICMP. Porty nadchodzących żądań echo (ping i traceroute). informatyka +. Porty UDP. TFTP: 69 NTP: 123 SNMP: 161.162. 40.

(41) Nowoczesna ochrona Metoda proaktywna kontroluje następującą aktywność: 1. Podejrzane zachowanie 2. Uruchamianie przeglądarki internetowej z parametrami 3. Ingerencja w inny proces 4. Ukryte procesy (rootkit) 5. Window Hook 6. Podejrzane wpisy w rejestrze 7. Podejrzana aktywność systemu. * Na podstawie http://www.kaspersky.pl. informatyka +. 41.

(42) Nowoczesna ochrona FIREWALL. SYSTEM IDS. Wykrywa nieautoryzowane próby dostępu do komputera. Tak. Tak. Wykorzystuje sygnatury ataków do rozpoznania wrogich prób dostępu. Nie. Tak. Wyznacza granicę między siecią zaufaną a publiczną. Tak. Nie. Egzekwuje stosowanie sieciowych polityk bezpieczeństwa. Tak. Tak. Potrafi wykrywać próby logowania się na konto administratora i rozpoznawać programy do łamania haseł. Nie. Tak. Jest wykorzystywany do rozpoznawania słabości i luk w zewnętrznej linii obrony sieci. Nie. Tak. Definiuje kierunki przepływu danych w sieci. Tak. Nie. Wykrywa konie trojańskie i tylnie wejścia do systemu. Nie. Tak. Funkcja.

(43) IDS – Intrusion Detection System Zadanie systemu wykrywania intruzów polega na identyfikacji i reagowaniu na nieautoryzowaną działalność skierowaną przeciwko chronionym zasobom sieciowym. Wyróżnia się trzy główne rodzaje systemów IDS: • hostowe (HIDS – Host IDS) • sieciowe (NIDS – Network IDS) • hybrydowe (NNIDS – Network Node IDS). Różnią się one lokalizacją w sieci oraz zakresem działania.. informatyka +. 43.

(44) HIDS – Host Intrusion Detection System. NIDS – Network Intrusion Detection System. informatyka +. 44.

(45) Hybrydowe rozwiązanie NNIDS – Network Node IDS. informatyka +. 45.

(46) IDS – Intrusion Detection System Systemy HIDS można podzielić na trzy kategorie: 1. Tradycyjne - z programem agenta zainstalowanym na każdej chronionej maszynie 2. Programy badające integralność plików 3. Systemy zapobiegania włamaniom (IPS – Intrusion Protect System). informatyka +. 46.

(47) IDS – Intrusion Detection System Z punktu widzenia systemów IDS istnieją trzy kategorie ataków: 1. Ataki rozpoznawcze, 2. Właściwe ataki, 3. Ataki typu odmowa dostępu do usług (Denial of Service).. informatyka +. 47.

(48) IDS – Intrusion Detection System Istnieją też trzy podstawowe techniki wykrywania ataków stosowane w klasycznych systemach IDS: 1.Sygnatury, 2.Badanie występowania zdarzeń, 3.Wykrywanie anomalii statystycznych.. informatyka +. 48.

(49) IDS – Intrusion Detection System (LogSentry) LogSentry to narzędzie, które: 1. ułatwia zarządzanie systemem plików dzienników 2. zwraca uwagę administratora, na rzeczy które mogłoby być niezauważone 3. sprawdza pliki dzienników generowane przez standardowe narzędzie systemu Linux-syslog.. informatyka +. 49.

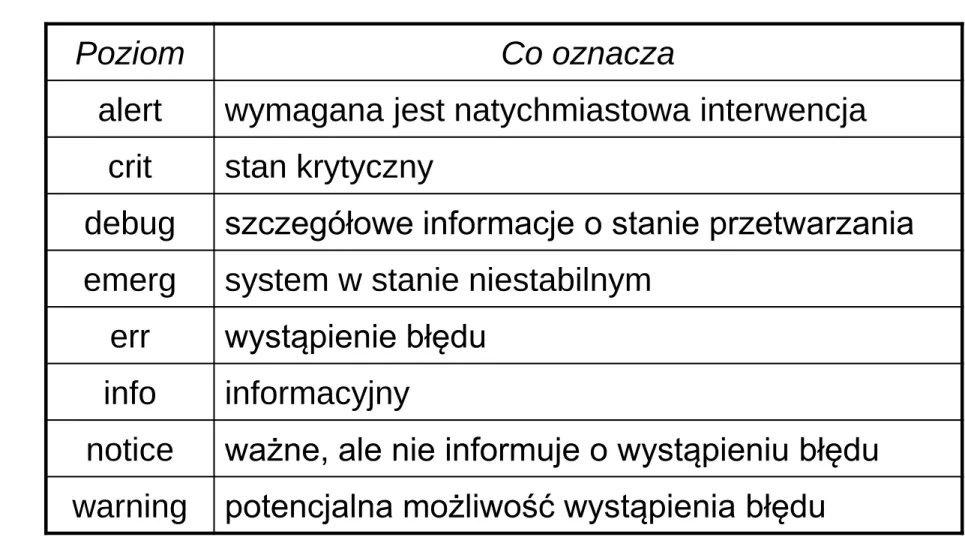

(50) IDS – Intrusion Detection System Poziom alert. Co oznacza wymagana jest natychmiastowa interwencja. Tab. Poziomy wiadomości. crit. stan krytyczny. debug. szczegółowe informacje o stanie przetwarzania. emerg. system w stanie niestabilnym. err. wystąpienie błędu. info. informacyjny. notice warning. ważne, ale nie informuje o wystąpieniu błędu potencjalna możliwość wystąpienia błędu. informatyka +. 50.

(51) IDS – Intrusion Detection System Zawartość pliku konfiguracyjnego /etc/syslog.conf. informatyka +. 51.

(52) IDS – Intrusion Detection System LogSentry – modyfikacja plików filtrów 1. 2. 3. 4.. /etc/logsentry/logcheck.hacking /etc/logsentry/logcheck.ignore /etc/logsentry/logcheck.violations /etc/logsentry/logcheck.violations.ignore. informatyka +. 52.

(53) IDS – Intrusion Detection System. informatyka +. 53.

(54) IDS – Intrusion Detection System LogSentry logging <- nessus. informatyka +. 54.

(55) IDS – Intrusion Detection System LogSentry logging <- nessus. informatyka +. 55.

(56) IDS – Intrusion Detection System LogSentry logging <- nessus. informatyka +. 56.

(57) IDS – Intrusion Detection System LogSentry logging <- nessus. informatyka +. 57.

(58) IDS/IPS – Intrusion Detection System PortSentry podejmuje aktywny udział w ochronie systemu przed włamaniami z poziomu sieci. PortSentry działa w kilku różnych trybach: 1. Basic, 2. Stealth, 3. Advanced Stealth.. informatyka +. 58.

(59) IDS/IPS – Intrusion Detection System Funkcjonalność PortSentry: 1. blokowanie dostępu dla zdalnego komputera, 2. przekierowanie wiadomości pochodzących od zdalnego komputera do nieaktywnego komputera, 3. dopisanie reguły firewalla blokującej pakiety pochodzące od zdalnego komputera.. informatyka +. 59.

(60) IDS/IPS – Intrusion Detection System PortSentry – możliwości konfiguracyjnych Oprócz głównego pliku konfiguracyjnego portsentry.conf istnieją inne pliki konfiguracyjne wykorzystywane przez PortSentry: 1. IGNORE_FILE=/etc/portsentry/portsentry.ignore 2. HISTORY_FILE=/etc/portsentry/portsentry.history 3. BLOCKED_FILE=/var/portsentry/portsentry.blocked. informatyka +. 60.

(61) IDS/IPS – Intrusion Detection System PortSentry – określenie reakcji Opcje BLOCK_TCP i BLOCK_UDP definiują reakcję na skanowanie portów. Domyślnie definicje tych opcji mają postać: BLOCK_TCP=”2” BLOCK_UDP=”2” • • • •. KILL_ROUTE=”/sbin/route add –host $TARGET$ gw 127.0.0.1 ” KILL_HOSTS_DENY=”ALL: $TARGET$” KILL_RUN_CMD PORT_BANNER - np.: PORT_BANNER=”**Unauthorized access. prohibited** • Your connection attemp has been logged. Go away.”. • SCAN_TRIGGER. informatyka +. 61.

(62) IDS/IPS – Intrusion Detection System Skanowanie zdalnego hosta. informatyka +. 62.

(63) IDS/IPS – Intrusion Detection System Informacja z wykrycia procesu skanowania. informatyka +. 63.

(64) IDS/IPS – Intrusion Detection System Zablokowanie dostępu do skanowanego hosta. informatyka +. 64.

(65) IDS/IPS – Intrusion Detection System LogSentry logging <- nessus. informatyka +. 65.

(66) IDS/IPS – Intrusion Detection System Lista reguł firewall’a. informatyka +. 66.

(67) IDS/IPS – Intrusion Detection System Modyfikacja reguły firewall’a – uzyskanie dostępu. informatyka +. 67.

(68) Podsumowanie Strategia nowego podejścia: 1. Konieczność stosowania technologii proaktywnych, skanowanie oparte o sygnatury jest niewystarczające, 2. Konieczność stosowania rozbudowanych, zintegrowanych systemów ochrony, sam antywirus jest niewystarczający, 3. Konieczność stosowania ochrony wszystkich elementów sieci (stacje robocze, serwery, bramy internetowe), 4. Konieczność stosowania systemu ochrony z centralnym zarządzaniem, dostępnym z poziomu ujednoliconego interfejsu.. informatyka +. 68.

(69) Podsumowanie Wielomodułowa ochrona: 1. Antivirus + Antispare + Antiphishing + Antispam, 2. Technologie proaktywne (heurystyka genetyczna), 3. Ochrona sieci – sprzęt typy Network Secure, 4. Zaawansowana polityka bezpieczeństwa: IPS, Firewall, dostęp do plików i zasobów systemowych.. informatyka +. 69.

(70)

(71)

Obraz

Powiązane dokumenty

Poniższy wykres przedstawia czasy odpowiedzi podczas komunikacji po- między poszczególnymi podmiotami sieci w sytuacji przeprowadzenia ataku SYN-Flood na system

Zamawiający wyraża zgodę na powierzenie realizacji niniejszej Umowy osobom trzecim (podwykonawcom), w tym na powierzenie tym osobom przetwarzania danych osobowych przy

На сьогодні системи виявлення (Intrusion Detection Systems – IDS) та запобігання вторгнень (Intrusion Prevention Systems – IPS) є невід’ємними

Znaki tożsamości narodowej według Zygmunta Glogera.. Niepodległość i Pamięć 5/1

dalszego użytkowania przedmiotu umowy, albo zapewni modyfikację tak, żeby było zgodnie z Umową, ale wolne od roszczeń osób trzecich. Wykonawca udziela gwarancji – od

Naruszenie lub osłabienie bezpieczeństwa systemów informatycznych bardzo często powodowanych jest przez działania samych uŜytkowników systemów. Same rozwiązania technologiczne

Nejèastìjším pøípadem vícejazyènosti v reklamì je u ûití jednoho slova nebo víceslovného pojmenování, nejèastìji z angliètiny, ve funkci pojmenování výrobku èi slu

udostępniony przez nauczyciela (w postaci załączników, w treści wiadomości lub jako zdjęcie, np. zeszytu czy karty pracy; dopuszcza się również możliwość wysłania