Zeszyt recenzowany

Redakcja naukowa: Luiza Ossowska, Maciej Dębski

Korekta językowa: Katarzyna Karcz, Małgorzata Pająk, Lidia Pernak, Beata Siczek, Dominika Świech

Skład i łamanie: Małgorzata Pająk Projekt okładki: Marcin Szadkowski ©Copyright: Społeczna Akademia Nauk ISSN 2543-8190

Wersja elektroniczna publikacji jest wersją podstawową, dostępną na stronie: piz.san.edu.pl

Spis treści

Anna Bartoszewicz, Wykorzystanie audytu IT w ograniczaniu zagrożeń danych rachunkowych zawartych w komputerowych systemach

finansowo-księgowych ... 7 Marek Bednarz, Luka płacowa a sprawozdanie ze społecznej

odpowiedzialności biznesu na przykładzie Wielkiej Brytanii ... 23 Małgorzata Błażejowska, Dostosowanie funkcjonowania spółdzielni

socjalnych do RODO ... 39 Krzysztof Dziadek, Problematyka opodatkowania dotacji unijnych ... 53 Agnieszka Jakubowska, Warunki pracy jako czynnik utraty zdrowia –

przykład Polski ... 67 Dorota Janiszewska, Luiza Ossowska, Bartłomiej Sierzputowski, Condition and Perspectives of Renewable Energy Consumption in Member States of the European Union ... 85 Joanna Jaroszewska, Włodzimierz Rembisz, The Role of Direct Payments in Raising the Income in the Agriculture of EU Countries Based on Economic Accounts for Agriculture (EAA) ... 99 Agnieszka Judkowiak, Rachunkowość instrumentów finansowych

w międzynarodowych i krajowych badaniach empirycznych ... 115 Małgorzata Kmak, Zarządzanie przestrzenią miasta – wybrane aspekty ... 129 Dariusz Kotarski, Specyfika audytu wewnętrznego w działalności

uzdrowiskowej ... 141 Maria Kotkiewicz, Management in Non-Governmental Organizations ... 155 Jarosław Kundera, Kryzys euro w Hiszpanii i Portugalii i metody jego

przezwyciężenia ... 167 Agnieszka Kurdyś-Kujawska, Dywersyfikacja upraw: strategia zarządzania

ryzykiem gospodarstw rolnych z regionu Pomorza Środkowego ... 179 Grzegorz Kwiatkowski, Realizacja działań na rzecz ochrony dziedzictwa kulturowego na obszarach wiejskich w Polsce ... 191 Beata Majecka, Andrzej Letkiewicz, Wartości poznawcze wskaźnika

sprawności samoregulacyjnej w charakterystyce konkurencyjności

Bartosz Mickiewicz, Łukasz Furman, Analiza porównawcza potencjału gospodarczego województw podkarpackiego i zachodniopomorskiego

w świetle wpływów z podatków dochodowych ... 221 Agnieszka Moskal, Ocena efektywności wybranych funduszy alternatywnych na tle funduszy tradycyjnych w Polsce ... 237 Monika Odlanicka-Poczobutt, Konfiguracja sprawności według modelu Quinna i Rohrbaugha w organizacjach aspektowych ... 249 Anna Olkiewicz, Wpływ Prawa restrukturyzacyjnego i upadłościowego na ryzyko działalności przedsiębiorcy ... 265 Zenon Pokojski, Nowe podejście do budowania wartości w biznesie ... 279 Ewa Prymon-Ryś, Ewa Kasperska, Możliwości niefinansowego wspierania organizacji pozarządowych przez interesariuszy ... 291 Jerzy Rembeza, Grzegorz Przekota, Powiązania długookresowych stóp

procentowych pomiędzy rynkiem niemieckim a wybranymi rynkami krajów Europy Środkowej i Północnej ... 305 Danuta Rucińska, Andrzej Ruciński, Economic Determinants

of the Functioning of Air Transport Services Market in the Second Decade of the 21st Century ... 321

Alicja Stolarska, Przedsiębiorczość prywatna z zakresu usług związanych z wyżywieniem i jej znaczenie ... 335 Agnieszka Strzelecka, Agnieszka Kurdyś-Kujawska, Danuta Zawadzka, Co determinuje opłacalność produkcji rolnej? Rozważania na przykładzie gospodarstw rolnych w Polsce ... 349 Anna Szczepańska-Przekota, Zależności cen gotówkowych pszenicy

i żywca wieprzowego w Polsce od cen terminowych w Stanach

Zjednoczonych ... 363 Beata Zaleska, Wybrane zagadnienia funkcjonowaniakontroli zarządczej

w szpitalach działających w formie samodzielnych publicznych zakładów opieki zdrowotnej − przegląd badań ... 375 Danuta Zawadzka, Agnieszka Strzelecka, Strategie zarządzania kapitałem obrotowym netto w przedsiębiorstwach rolniczych w Polsce

Anna Bartoszewicz |

anna.bartoszewicz@uwm.edu.plUniwersytet Warmińsko-Mazurski w Olsztynie, Wydział Nauk Ekonomicznych, Katedra Rachunkowości

Wykorzystanie audytu IT w ograniczaniu zagrożeń

danych rachunkowych zawartych w komputerowych

systemach finansowo-księgowych

Applying IT Audit in the Context of Financial Data Protection

in FK Program

Abstract: In the times of digitalization almost every unit uses computer aided-accounting.

Due to a lot of risk factors which can appear during the stage of the collection, processing or storage of accounting data, it is appropriate to conduct IT audits in this range. The purpose of the article is to point out the essence and the course of the IT audit process in the area of computer-aided accounting usage and functioning. The methods used to attain the obje-ctive included analysis of literature and legislation concerning the subject. Moreover, each stage of the IT audit is presented in model basis. In the course of considerations, the role of IT audit is demonstrated as a tool for diagnosing threats affecting the proper functioning of the computer aided-accounting and the data security contained therein. The article shows that the implementation of recommendations which are given after the IT audit reduces the risk of irregularities and supports the establishment of safeguards in this range.

Key words: audit IT, IT security system audit, account books protection, computer based

accounting

Wprowadzenie

W XXI w. każda organizacja gromadzi i przetwarza codziennie tysiące danych, z któ-rych generowana jest informacja. Jej rzetelność warunkuje podejmowanie właściwych decyzji przez kierownictwo jednostki, co w konsekwencji sprzyja efektywności działa-nia. Kluczową częścią systemu informacyjnego jest system rachunkowości, w którym

PRZEDSIĘBIORCZOŚĆ I ZARZĄDZANIE 2018

Wydawnictwo SAN | ISSN 2543-8190 Tom XIX | Zeszyt 4 | Część II | ss. 7–21

8

Anna Bartoszewicz

gromadzi się i przetwarza dane rachunkowe dotyczące operacji gospodarczych zacho-dzących w danym podmiocie. Na ich podstawie tworzona jest informacja wykorzysty-wana potem przez szerokie grono odbiorców zarówno wewnętrznych (kierownictwo jednostki), jak i zewnętrznych (udziałowcy, akcjonariusze, kontrahenci).

Ponieważ informacja spełnia tak istotną rolę, stała się jednym z najważniejszych ak-tywów. W dzisiejszych czasach większość jednostek zrezygnowała z tradycyjnego (ręcz-nego) przetwarzania danych, na rzecz stosowania do tego celu wyspecjalizowanych programów finansowo-księgowych (dalej zwanymi również „programami FK”), dlatego też każdego dnia są one narażone na ryzyko modyfikacji (zniekształcenia), a nawet utra-ty danych. Ważna w utra-tym aspekcie jest aplikacja mechanizmów prewencyjnych, które pozwolą skutecznie ochronić elektroniczne dane przed potencjalnymi zagrożeniami. Poszukując odpowiednich rozwiązań, coraz więcej jednostek decyduje się na zlecenie przeprowadzenia specjalistycznych audytów IT (audytów informatycznych) w zakresie funkcjonowania i zabezpieczeń programu finansowo-księgowego. Takie działanie po-zwala z jednej strony na identyfikację, analizę i ocenę ryzyka modyfikacji danych, z dru-giej zaś prowadzi do znalezienia właściwych sposobów ich ochrony.

Celem artykułu jest pokazanie istoty i przebiegu procesu audytu IT w obszarze funkcjo-nowania programu finansowo-księgowego w kontekście identyfikacji ryzyka zagrażającego bezpieczeństwu elektronicznych danych rachunkowych. Do jego realizacji wykorzystano analizę aktów prawnych oraz badań i literatury przedmiotu, metodę obserwacji, metodę wy-wiadu bezpośredniego oraz wnioskowanie indukcyjne. Ze względu na znikomą liczbę pub-likacji naukowych dostępnych na polskim rynku wydawniczym, a traktujących o procesie audytu informatycznego, autorka podjęła próbę uzupełnienia istniejącej w tym zakresie luki.

Audyt IT w świetle badań

Audyt IT pojawił się po raz pierwszy w USA pod koniec lat 60. XX w., natomiast w Polsce praktyka wykorzystania tego rodzaju audytu rozwinęła się pod koniec lat 90. XX w. [Szym-czyk-Madej 2009, s. 73]. Początkowo było to narzędzie stosowane jedynie przez wyspecja-lizowane firmy audytorskie, takie jak: Ernst & Young, KPMG czy Deloitte, a w zakresie jego działania mieściło się przede wszystkim sprawdzenie legalności oprogramowania. W opi-nii Stowarzyszenia do spraw Audytów i Kontroli (ISACA – Information Systems Audit and Control Association), i zgodnie ze stworzoną przez ISACA definicją, audyt IT pozwala zapo-biec występowaniu niepożądanych zdarzeń lub na czas je wykrywa, korygując ich skutki [za: Molski, Łacheta 2007, s. 4]. Należy zauważyć, iż w ostatnich latach, wraz ze wzrostem zależności przeprowadzanych operacji biznesowych od technologii informatycznej, wzro-sło również znaczenie audytu IT [Stoel, Havelka, Merhout 2012]. Zainspirowało to wielu

9

Wykorzystanie audytu IT w ograniczaniu zagrożeń danych rachunkowych zawartych w komputerowych systemach finansowo-księgowych

autorów do zajęcia się w swoich pracach problematyką związaną z audytem IT [Bagranoff, Vendrzyk 2000; Jr. Messier, Eilifsen, Austen 2004; Petterson 2005; Havelka, Merhout 2007; 2009; Merhout, Havelka 2008; Brody, Kearns 2009; Omoteso, Patel, Scott 2010; Stoel, Have-lka, Merhout 2012; Axelsen, Green, Ridley 2017].

I tak na przykład jeden z nich przeprowadził analizę funkcjonowania audytów IT w celu zidentyfikowania potencjalnych problemów i możliwości poprawy przebie-gu tego procesu [Smith 2007]. Z kolei N.A. Bagranoff i V.P. Vendrzyk oraz K. Omoteso, A. Patel i P. Scott opisali rolę audytora systemów informatycznych (SI) w amerykańskich firmach księgowych [Bagranoff, Vendrzyk 2000; Omoteso, Patel, Scott 2010]. Badania, które przeprowadził M. F. Jr. Messier i jego współpracownicy dostarczają dowodów na istnienie zniekształceń i pokazują ich przyczyny, a także skutki stosowania technologii informacyjnej [Jr. Messier, Eilifsen, Austen 2004]. W pracach J.W. Merhouta i D. Havelki dotyczących opracowania teorii procesu audytu informatycznego wykorzystano tech-nikę gromadzenia danych grupowych oraz praktyki audytu IT, wewnętrzne i zewnętrz-ne, w celu stworzenia ram logicznych czynników związanych z jego jakością [Havelka, Merhout 2007; 2009; Merhout, Havelka 2008]. D. Stoel, D. Havelka i J.W. Merhout prze-prowadzili analizę czynnikową, która diagnozowała elementy wpływające na jakość audytu IT [Stoel, Havelka, Merhout 2012]. Natomiast M. Axelsen, P. Green oraz G. Ridley, przeprowadzając badanie wśród 55 audytorów z Kanady, Australii, Nowej Zelandii i Wiel-kiej Brytanii, określili rolę audytora systemów informatycznych w audycie finansowym i zidentyfikowali cztery jej determinanty – w ich opinii są nimi: klienci, system klientów, praktyka biura oraz audytorzy [Axelsen, Green, Ridley 2017].

Należy zauważyć, iż autorzy omawianych prac często podkreślają w nich koniecz-ność podniesienia jakości audytu IT i usprawnienia tego procesu. Potwierdzają to rów-nież wyniki badania przeprowadzonego na grupie 450 specjalistów z zakresu audytu wewnętrznego w 2012 r. przez firmę Protiviti (USA), gdyż badani wskazali, że audyt IT jest jednym z dwóch najważniejszych obszarów wymagających poprawy [za: Filipek 2007]. Jako potencjalne przyczyny takiego stanu rzeczy należy wymienić postęp w dziedzinie technologii informatycznych i wzrost wydatków na IT, czego konsekwencją jest to, że organizacje wykorzystują oprogramowanie oraz infrastrukturę techniczną do obsługi większości procesów biznesowych. Innym powodem jest zmiana przepisów prawnych (np. SOX) dotyczących wszystkich wykorzystywanych systemów informatycznych. M.L. Weidenmmier i S. Ramamoorti potwierdzają zwiększone zapotrzebowanie na usłu-gi audytu IT, podkreślając konieczność ich świadczenia na wysokim poziomie. W związ-ku z tym postulują potrzebę dodatkowych badań, pozwalających zrozumieć potencjal-ne problemy związapotencjal-ne z przeprowadzaniem audytów informatycznych i krytycznych czynników, które mogą wynikać z jakości audytu IT [Weidenmier, Ramamoorti 2006].

10

Anna Bartoszewicz

Pomimo że w publikacjach zagranicznych tematyka audytu informatycznego jest dosyć często poruszana, to jednak dotyczą one praktyki audytowej stosowanej w kra-jach zachodnich, brakuje natomiast nawiązania do polskich uwarunkowań. Ponadto, żadna z publikacji nie odnosi się stricte do procesu audytu IT w obszarze bezpieczeń-stwa elektronicznych danych rachunkowych. Problematyka funkcjonowania audytów informatycznych w Polsce była poruszana, jak dotąd, przez niewielu autorów, a w ostat-nich latach zajmowali się nią m.in.: M. Forystek, K. Szymczyk-Madej, A. Bartoszewicz oraz S. Bartoszewicz [Forystek 2002; 2005; Szymczyk-Madej 2009; A. Bartoszewicz, S. Barto-szewicz 2016; A. BartoBarto-szewicz 2017]. Rozważania zamieszczone w niniejszej publikacji są kontynuacją poprzednich prac autorki w zakresie audytu IT, ale poszerzone zostały o wątek przeciwdziałania zagrożeniom elektronicznych danych rachunkowych.

Charakterystyka elektronicznego systemu przetwarzania

danych finansowych

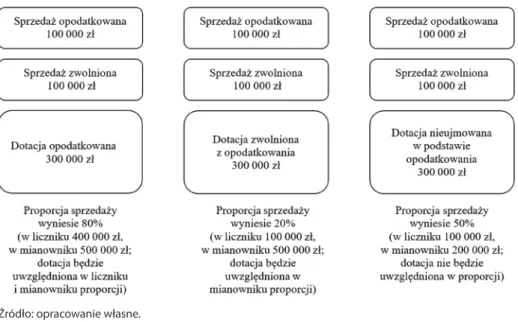

Rachunkowość jednostki stanowi system ewidencyjno-sprawozdawczy, w którym rejestruje się i przetwarza dane rachunkowe. Produktem końcowym jest informacja, która służy użytkownikom do podejmowania decyzji gospodarczych, zwłaszcza fi-nansowych, oraz rozliczania kierownictwa z efektywnego zarządzania powierzonym majątkiem [Jaruga, Sobańska, Kopczyńska i in. 1994, s. 8]. Jak wcześniej wspomniano, przetwarzanie danych odbywa się najczęściej za pomocą programu finansowo-księgo-wego, który może funkcjonować jako autonomiczny moduł ewidencyjny lub też być częścią zintegrowanego systemu ewidencyjno-decyzyjnego. W pierwszym przypad-ku, program służy głównie do ewidencji i przetwarzania danych księgowych, a jego zastosowanie obejmuje swoim zakresem przede wszystkim obszar rachunkowości fi-nansowej. W przypadku zaś wykorzystania systemu ewidencyjno-decyzyjnego, poza rejestracją danych istnieje również możliwość zwiększenia efektywności zarządzania jednostką, a program finansowo-księgowy jest jedynie częścią zintegrowanego sy-stemu. Takie rozwiązanie ma zastosowanie nie tylko w rachunkowości finansowej, ale także w rachunkowości zarządczej. Na rysunku przedstawiono schemat działania obu przedstawionych powyżej rozwiązań (zob. rysunek 1).

11

Wykorzystanie audytu IT w ograniczaniu zagrożeń danych rachunkowych zawartych w komputerowych systemach finansowo-księgowych

Rysunek 1. Podział i schemat funkcjonowania komputerowych systemów ewidencyjnych w przedsiębiorstwie

Źródło: opracowanie własne.

Program finansowo-księgowy jest złożony z elementów współdziałających ze sobą. Jego przykładowa struktura może być następująca:

– Księga handlowa, – Moduł „Kasa i Bank”, – Moduł „Rozrachunki”1.

Księga handlowa stanowi podstawową część przetwarzania danych, a jej zasadni-czym elementem jest plan kont zgodny z przyjętą w danej jednostce polityką rachunko-wości. W ramach księgi handlowej prowadzone są: dziennik, księga główna oraz księgi pomocnicze (ewidencja szczegółowa kosztów, przychodów, rozrachunków z odbiorca-mi i dostawcaodbiorca-mi, rozrachunków publiczno-prawnych).

W module „Kasa i Bank” ewidencjonuje się szczegółowo wpływy i wypływy gotówki do (z) kasy jednostki oraz wpływy środków pieniężnych na rachunek bankowy i ich wypływy.

1 Ze względu na szeroki wachlarz produktów dostępnych na rynku nazewnictwo poszczególnych elementów

12

Anna Bartoszewicz

Moduł „Rozrachunki” ułatwia ewidencjonowanie operacji związanych z należnościami i zobowiązaniami. Dane pobierane są głównie przy rejestracji faktur, a informacja na temat spłaty zobowiązania lub wpływu środków pieniężnych za należność pochodzi najczęściej z modułu „Kasa i Bank”. Istnieje możliwość wykorzystania w ramach modułu „Rozrachun-ki” opcji pomocniczych, takich jak: automatyczne naliczanie odsetek, przygotowywanie wezwań do zapłaty i potwierdzenia sald. Dodatkowo, z funkcjonującym w jednostce pro-gramem FK można synchronizować różne programy dziedzinowe stanowiące moduły po-mocnicze, tj.: ,,Sprzedaż i Zakupy” oraz ,,Środki Trwałe” czy też ,,Kadry i Płace”.

Wybór rozwiązania i sposobu budowy komputerowego systemu rachunkowości po-zostaje w gestii kierownictwa, jednak, niezależnie od przyjętych rozwiązań w jednostce oraz stosowanej techniki prowadzenia ksiąg rachunkowych, powinny być one zgodne z wymogami ustawy o rachunkowości [Ustawa z dnia 29 września 1994 r. o rachunkowo-ści, Dz. U. z 1994 r. Nr 121, poz. 591 z późn. zm.].

Wymogi ustawy o rachunkowości w zakresie

funkcjonowania komputerowego systemu FK a możliwość

wystąpienia ryzyka

W odniesieniu do rachunkowości prowadzonej za pomocą programu FK wymagania praw-ne określono w ustawie o rachunkowości [Ustawa z dnia 29 września 1994 r. o rachunko-wości, Dz. U. z 1994 r. Nr 121, poz. 591 z późn. zm.]. W tabeli przedstawiono syntetyczne zestawienie najważniejszych wytycznych w przedmiotowym zakresie (zob. tabela 1). Tabela 1. Wytyczne zawarte w ustawie o rachunkowości dotyczące prowadzenia ksiąg rachunkowych w programie FK

Lp. Obszar Artykuł ustawy Opis wytycznych 1. Oprogramowanie art. 13 ust. 5

art. 13 ust. 4

art. 16 ust. 1

Oprogramowanie powinno zapewnić automatyczną kontrolę ciągłości zapisów księgowych przenoszenia obrotów i sald

Zapis księgowy powinien posiadać automatycznie nadany numer pozycji, pod którym został wprowadzony do dziennika, a także dane

pozwalające na ustalenie osoby odpowiedzialnej za treść zapisu

Konta ksiąg pomocniczych prowadzi się w ujęciu systematycznym, jako wyodrębniony system komputerowych zbiorów danych, uzgodniony z saldami i zapisami na kontach księgi głównej

13

Wykorzystanie audytu IT w ograniczaniu zagrożeń danych rachunkowych zawartych w komputerowych systemach finansowo-księgowych

Lp. Obszar Artykuł ustawy Opis wytycznych Wydruki art. 13 ust. 5

art. 13 ust. 6

Wydruki powinny składać się z automatycznie numerowanych stron, z oznaczeniem pierwszej i ostatniej, oraz być sumowane na kolejnych stronach w sposób ciągły w roku obrotowym

Księgi rachunkowe należy wydrukować nie później niż na koniec roku obrotowego. Za równoważne z wydrukiem uznaje się przeniesienie treści ksiąg rachunkowych na informatyczny nośnik danych, zapewniający trwałość zapisu informacji przez czas, który nie jest krótszy od czasu wymaganego dla przechowywania ksiąg rachunkowych

2. Dokumentacja systemowa art. 10 ust. 1 pkt 3 lit. b art. 10 ust. 1 pkt 3 lit. c

Wymogiem koniecznym jest posiadanie dokumentacji zawierającej wykaz zbiorów stanowiących księgi rachunkowe prowadzone za pomocą komputera z określeniem ich struktury, wzajemnych powiązań oraz ich funkcji w organizacji całości ksiąg rachunkowych i w procesach

przetwarzania danych

Dokumentacja systemowa powinna zawierać także opis systemu informatycznego wraz z opisem algorytmów oraz programowych zasad ochrony danych, w tym w szczególności metod zabezpieczenia dostępu do danych i systemu ich przetwarzania, a ponadto określenie wersji oprogramowania i daty rozpoczęcia jego eksploatacji 3. Ochrona danych art. 23 ust. 1

art. 71 ust. 2

Należy stosować właściwe procedury i środki chroniące przed zniszczeniem, modyfikacją lub ukryciem zapisu

Ochrona komputerowych ksiąg powinna polegać na: stosowaniu odpornych na zagrożenia nośników, doborze odpowiednich środków ochrony zewnętrznej, systematycznym tworzeniu kopii rezerwowych zbiorów danych zapisanych na nośnikach magnetycznych, ochronie przed nieupoważnionym dostępem do programu FK 4. Księgi rachunkowe (rzetelne, bezbłędne, sprawdzalne, prowadzone na bieżąco)

art. 24 Rzetelność zostaje spełniona, gdy system FK posiada odpowiednie procedury kontrolne, np. sprawdzanie na bieżąco bilansowania stron Wn i Ma. Warunek bezbłędności i sprawdzalności umożliwia przechowywanie dowodów w buforze w celu sprawdzenia ich poprawności przed trwałym zapisem. Prowadzenie ksiąg na bieżąco wskazuje na konieczność generowania informacji na czas, aby możliwe było terminowe wykonanie sprawozdawczości i złożenie deklaracji

14

Anna Bartoszewicz

Lp. Obszar Artykuł ustawy Opis wytycznych 5. Dowody źródłowe art. 20 ust. 5 W przypadku komputerowego prowadzenia

ksiąg rachunkowych za równoważne z dowodami źródłowymi uważa się zapisy w księgach rachunkowych wprowadzane automatycznie za pośrednictwem urządzeń łączności, komputerowych nośników danych lub tworzone według algorytmu (programu) na podstawie informacji zawartych już w księgach. Powinny one spełniać warunki szczegółowo określone w ustawie o rachunkowości Źródło: opracowanie własne na podstawie: [Ustawa z dnia 29 września 1994 r. o rachunkowości, Dz. U. z 1994 r. Nr 121, poz. 591 z późn. zm.].

Obowiązek realizacji zasad związanych z prowadzeniem ksiąg rachunkowych za pomocą komputera spoczywa na kierowniku jednostki, jednak samo stosowanie po-wyższych wymogów nie daje gwarancji uniknięcia ryzyka, na które program FK jest narażony.

Ryzykiem nazywany jest zespół czynników, działań lub czynności powodujący stratę materialną bądź wywołujący inne straty. O ryzyku mówi się tylko wtedy, gdy następstwa są niepewne [Brockhaus Enzyklopädie, t. 18, s. 440]. Aby mu przeciwdziałać, należy wska-zać jego źródła, a w odniesieniu do programu FK są nimi: siły natury (powódź, pożar, trzęsienie ziemi, elektrostatyka), błędy ludzi i ich działania (niewłaściwe wykorzystanie lub celowe działanie na szkodę jednostki), awarie oprogramowania, awarie infrastruk-tury (zasilanie), awarie sprzętu komputerowego, a także bierne bądź aktywne ataki na system (przechwytywanie danych, modyfikowanie i kradzież informacji, powodowanie zakłóceń w systemie) [Liderman 2012, s. 155; Kaczmarczyk 2010, s. 197]. Możliwość wy-stąpienia takich zagrożeń implikuje konieczność weryfikacji zabezpieczeń elektronicz-nych ksiąg rachunkowych. Pomocne w tym kontekście jest zlecenie przeprowadzenia audytu IT w obszarze elektronicznych ksiąg rachunkowych.

Metodologia i etapy procesu audytu IT w obszarze

elektronicznych ksiąg rachunkowych – ujęcie modelowe

W celu wskazania istoty i przebiegu procesu audytu IT w obszarze funkcjonowania pro-gramu finansowo-księgowego w kontekście identyfikacji ryzyka zagrażającego bez-pieczeństwu elektronicznych danych rachunkowych posłużono się metodą obserwacji

15

Wykorzystanie audytu IT w ograniczaniu zagrożeń danych rachunkowych zawartych w komputerowych systemach finansowo-księgowych

przebiegu audytu informatycznego oraz metodą wywiadu bezpośredniego2. Na

podsta-wie zebranego materiału opracowano modelowy przebieg audytu IT w zakresie bezpie-czeństwa elektronicznych ksiąg rachunkowych. Schemat działania oparto na wytycznych zawartych w normie PN-ISO/IEC 27002:2014-123 [PKN 2014]. Wyznacza ona standardy

służące zarządzaniu bezpieczeństwem informacji, które stanowią punkt odniesienia w audytach IT. Prezentowany model odniesiono do audytu IT w obszarze: „Prawidłowość funkcjonowania i bezpieczeństwo elektronicznych ksiąg rachunkowych”. Modelowy przebieg tego audytu zachodzi w pięciu etapach (zob. rysunek 2).

Rysunek 2. Etapy audytu IT w obszarze: „Prawidłowość funkcjonowania i bezpieczeń-stwo elektronicznych ksiąg rachunkowych”

Źródło: opracowanie własne.

Przegląd wstępny polega na weryfikacji wytycznych, dotyczących funkcjonowania elektronicznych ksiąg rachunkowych w danej jednostce, a także zapoznaniu się z zasa-dami działania programu finansowo-księgowego. Efektem pierwszego etapu prac jest wskazanie obszarów tematycznych, które zostaną ocenione. Mając na uwadze przyjęty zakres (,,Prawidłowość funkcjonowania i bezpieczeństwo elektronicznych ksiąg rachun-kowych”), wyznaczono następujące cztery obszary do audytu:

1. Obszar I – zgodność prowadzenia ksiąg rachunkowych techniką komputerową z wytycznymi ustawy o rachunkowości w tym zakresie.

2. Obszar II – ochrona dostępu do programu finansowo-księgowego przed osoba-mi nieuprawnionyosoba-mi.

3. Obszar III – ochrona programu FK przed uszkodzeniem, awarią, wirusami itp. 4. Obszar IV – prawidłowość przechowywania komputerowych zbiorów rachun-kowych.

2 Wywiad bezpośredni przeprowadzono z audytorem wewnętrznym, który posiada doświadczenie w realizacji

audytów informatycznych w urzędach marszałkowskich i przeprowadzał m.in. audyt lokalnego systemu infor-macyjnego do obsługi Regionalnego Programu Operacyjnego przez urząd marszałkowski jednego z polskich województw. Zebrane podczas wywiadu informacje posłużyły do opracowania prezentowanego modelu.

16

Anna Bartoszewicz

Etap drugi audytu obejmuje identyfikację zagrożeń, które mogą negatywnie wpły-nąć na funkcjonowanie systemu FK. W tabeli przedstawiono przykładowe informacje w przedmiotowym zakresie (zob. tabela 2).

Tabela 2. Zidentyfikowane ryzyka w ramach wyznaczonych obszarów

Lp. Obszar Rodzaj ryzyka

1. Zgodność prowadzenia ksiąg rachunkowych techniką

komputerową z wytycznymi ustawy o rachunkowości w tym zakresie

• Ryzyko nieposiadania przez jednostkę certyfikatu autentyczności programu

• Ryzyko tego, że w jednostce nie występuje oryginalny podręcznik (dokumentacji) oraz oryginalny nośnik (CD-ROM)

• Ryzyko nieposiadania przez jednostkę wykazu zbioru danych tworzących księgi rachunkowe • Ryzyko braku wykazu powiązań pomiędzy

poszczególnymi zbiorami tworzącymi księgi • Ryzyko braku zgodności programu z listą

dokumentów, które wchodzą w skład ksiąg rachunkowych

• Ryzyko braku możliwości wyeksportowania danych w formie wydruku na papierze bądź przeniesienia danych na inny nośnik w taki sposób, aby można je było odczytać bez konieczności używania programu źródłowego (np. przeniesienie pliku tekstowego *.txt na CD-ROM)

2. Ochrona dostępu do programu finansowo-księgowego przed osobami nieuprawnionymi

• Ryzyko braku wdrożenia odpowiednich mechanizmów zapobiegających nieuprawnionemu fizycznemu dostępowi • Ryzyko braku wdrożenia odpowiednich

mechanizmów służących zapobieganiu zniszczeniu, uszkodzeniu, kradzieży lub utracie integralności aktywów oraz zakłóceniom w działaniu jednostki

• Ryzyko niezapewnienia właściwego dostępu do informacji uprawnionym użytkownikom • Ryzyko dostępu do systemów i usług osób

nieuprawnionych

• Ryzyko niezapewnienia możliwości rozłączalności dostępu użytkowników

17

Wykorzystanie audytu IT w ograniczaniu zagrożeń danych rachunkowych zawartych w komputerowych systemach finansowo-księgowych

Lp. Obszar Rodzaj ryzyka

3. Ochrona programu FK przed uszkodzeniem, awarią, wirusami itp.

• Ryzyko braku ochrony informacji w sieciach oraz wspomagających je środkach przetwarzania informacji

• Ryzyko niezachowania bezpieczeństwa informacji przesyłanych wewnątrz jednostki i wymienianych z podmiotami zewnętrznymi • Ryzyko niezapewniania informacjom i środkom

przetwarzania informacji ochrony przed szkodliwym oprogramowaniem

• Ryzyko niezapewniania w jednostce ochrony przed utratą danych

• Ryzyko niezapewniania integralności systemów produkcyjnych

• Ryzyko tego, że w jednostce nie wdrożono mechanizmów zapobiegających

wykorzystywaniu podatności technicznych 4. Prawidłowość przechowywania

komputerowych zbiorów rachunkowych

• Ryzyko kradzieży bądź modyfikacji przechowywanych danych źródłowych • Ryzyko modyfikacji danych źródłowych

dotyczących zamkniętych zbiorów rachunkowych

• Ryzyko niezapewnienia odpowiedniego poziomu ochrony informacji, zgodnie z ich poziomem ważności dla jednostki • Ryzyko nieuprawnionego ujawnienia,

modyfikacji, usunięcia lub zniszczenia informacji zapisanych na nośnikach

Źródło: opracowanie własne.

W etapie trzecim wykonywane są testy za pomocą list kontrolnych i kwestionariuszy wywiadu, które przeprowadza się zarówno z użytkownikami systemu, jak i z administra-torem bezpieczeństwa informacji. Prowadzi się także analizę dokumentacji źródłowej oraz oględziny w ramach tematyki audytowej. Z uzyskanych informacji tworzone są ze-stawienia, które podlegają ocenie w etapie czwartym. Pozwala ona na wskazanie nieko-rzystnych zjawisk i potencjalnych zagrożeń. W tabeli przedstawiono przykładowe usta-lenia w ramach audytu IT w zakresie: „Prawidłowość funkcjonowania i bezpieczeństwo elektronicznych ksiąg rachunkowych” (zob. tabela 3).

Tabela 3. Ustalenia w ramach prowadzonego audytu IT

Badany obszar Ustalenia

Obszar I

Zgodność prowadzenia ksiąg rachunkowych techniką

komputerową z wytycznymi ustawy o rachunkowości w tym zakresie

18

Anna Bartoszewicz

Badany obszar Ustalenia

Obszar II

Ochrona dostępu do programu FK przed osobami nieuprawnionymi

• Nie stwierdzono znaczących słabości

Obszar III

Ochrona programu FK przed uszkodzeniem, awarią, wirusami itp.

• W jednostce nie ma procedur regulujących zakup nowych licencji, aplikacji, modułów oraz nowego systemu

• Jednostka nie prowadzi rejestru przypadków awarii systemu, czynności konserwacyjnych systemu oraz jego napraw

Obszar IV

Prawidłowość przechowywania komputerowych zbiorów rachunkowych

• W jednostce nie występuje zróżnicowanie poziomów ochrony informacji w zależności od poziomu ważności dla jednostki. Wszystkie informacje są chronione w taki sam sposób, bez uwzględnienia ich istotności Źródło: opracowanie własne.

Audyt IT kończy się sprawozdaniem, w którym zawarta jest niezależna opinia na te-mat funkcjonowania systemu FK w audytowanym podmiocie wraz z zaleceniami audy-tora. W świetle ustaleń audytowych sformułowano następujące rekomendacje:

1. Należy opracować procedury regulujące zakup: licencji, modułów, aplikacji oraz programów komputerowych.

2. Należy wprowadzić rejestr awarii i napraw systemu komputerowego, w tym pro-gramu finansowo-księgowego.

3. Należy wprowadzić do dokumentacji systemowej opis ochrony poszczególnych informacji z uwzględnieniem ich ważności.

4. Należy prowadzić okresowe przeglądy bezpieczeństwa elektronicznych danych rachunkowych.

Warto podkreślić, że przedstawione przez audytora rekomendacje nie są obligato-ryjne. Decyzję o ich wdrożeniu podejmuje kierownik jednostki audytowanej, chociaż nie ulega wątpliwości, że implementacja zaleceń w struktury podmiotu zmniejsza ryzyko wystąpienia nieprawidłowości w przedmiotowym zakresie, wspomaga ustanowienie odpowiednich zabezpieczeń, a ponadto wnosi do jednostki wartość dodaną.

Zakończenie

W dobie cyfryzacji wiele jednostek przetwarza codziennie tysiące danych rachunko-wych za pomocą programów FK i mogą być one narażone na ich utratę bądź mody-fikację. W obecnych czasach coraz częściej spotkać się można z przestępstwami do-konywanymi za pomocą komputera, stąd zasadne staje się wykorzystywanie audytu

19

Wykorzystanie audytu IT w ograniczaniu zagrożeń danych rachunkowych zawartych w komputerowych systemach finansowo-księgowych

IT. Jest to narzędzie, które z jednej strony wskazuje zagrożenia mogące wpływać na prawidłowość funkcjonowania programu finansowo-księgowego, z drugiej zaś daje rozwiązania w postaci zaleceń mających na celu minimalizację możliwości wystąpie-nia zagrożeń w przyszłości, a także wspomaga zarządzanie ryzykiem bezpieczeństwa informatycznego.

Bibliografia

Axelsen M., Green P., Ridley G. (2017), Explaining the Information Systems Auditor Role in the Public Sector Financial Audit, „International Journal of Accounting Information Systems”, vol. 24. Bagranoff N.A., Vendrzyk V.P. (2000), The Changing Role of IS Audit among the Big Five US-Based Accounting Firms, „Information Systems Control Journal”, vol. 5.

Bartoszewicz A., Bartoszewicz S. (2016), Rola i zadania audytu bezpieczeństwa systemów infor-matycznych na przykładzie jednostki sektora administracji rządowej, „Zeszyty Naukowe

Uniwersy-tetu Szczecińskiego. Finanse, Rynki Finansowe, Ubezpieczenia”, nr 6(80), cz. 1.

Bartoszewicz A. (2017), Proces zarządzania bezpieczeństwem informacji jako element ochrony elektronicznych ksiąg rachunkowych – ujęcie modelowe, „Studia i Prace Kolegium Zarządzania

i Fi-nansów”, t. 157, nr 5.

Brockhaus Enzyklopädie (1989), t. 1–30, Duden, Mannheim–Leipzig–Wien–Zürich.

Brody R.G., Kearns G.S. (2009), IT Audit Approaches for Enterprise Resource Planning Systems,

„IC-FAI Journal of Audit Practice”, vol. 6, no. 2.

Bytniewski A. (2015), Podsystem finansowo-księgowy jako instrument rachunkowości zarządczej i controllingu, „Prace Naukowe Uniwersytetu Ekonomicznego we Wrocławiu”, nr 399.

Filipek R. (2007), IT Audit Skills Found Lacking, „Internal Auditor”, vol. 64, no. 3.

Forystek M. (2002), System kontroli w środowisku informatycznym – wyzwanie dla menedże-rów i audytomenedże-rów, materiały z konferencji „Kontrola i audyt wewnętrzny u progu XXI wieku”,

20

Anna Bartoszewicz

Forystek M. (2005), Audyt informatyczny, Wydawnictwo InfoAudit, Warszawa.

Havelka D., Merhout J.A. (2007), Development of an Information Technology Audit Process Qual-ity Framework, American Conference on Information Systems, 31 grudnia, 2007.

Havelka D., Merhout J.W. (2009), Grounded Theory of the Information Technology Audit Process by External Auditors: Using Group Data for Grounded Theory Development, 1st Annual Pre-ICIS

Workshop on Accounting Information Systems, wtorek, 15 grudnia, 2009, Phoenix.

Jaruga A., Sobańska I., Kopczyńska L. i in. (1994), Rachunkowość dla menadżerów, wyd. 2,

To-warzystwo Gospodarcze RAFiB, Łódź.

Kaczmarczyk T. (2010), Zarządzanie ryzykiem. Ujęcie interdyscyplinarne, Difin, Warszawa. Liderman K. (2012), Bezpieczeństwo informacyjne, PWN, Warszawa.

Merhout J.W., Havelka D. (2008), Information Technology Auditing: A Value-Added IT Governance Partnership between IT Management and Audit, „Communication of the Associacion for

Informa-tion Systems”, vol. 23.

Messier Jr. W.F., Eilifsen A., Austen L.A. (2004), Auditor Detected Misstatements and the Effect of Information Technology, „International Journal of Auditing”, vol. 8, issue 2.

Molski M., Łacheta M. (2007), Przewodnik audytora systemów informatycznych, Helion, Gliwice. Omoteso K., Patel A., Scott P. (2010), Information and Communications Technology and Audit-ing: Current Implications and Future Directions, „International Journal of Auditing”, vol. 14, no. 2.

PKN – Polski Komitet Normalizacyjny (2007), Polska Norma PN-ISO/IEC 27001:2007. Technika

in-formatyczna – Techniki bezpieczeństwa – Systemy zarządzania bezpieczeństwem informacji – Wy-magania, PKN, Warszawa.

PKN – Polski Komitet Normalizacyjny (2014), Polska Norma PN-ISO/IEC 27001:2014-12. Technika

informatyczna – Techniki bezpieczeństwa – Systemy zarządzania bezpieczeństwem informacji – Wymagania, PKN, Warszawa.

21

Wykorzystanie audytu IT w ograniczaniu zagrożeń danych rachunkowych zawartych w komputerowych systemach finansowo-księgowych

Petterson M. (2005), The Keys to Effective IT Auditing, „The Journal of Corporate Accounting &

Finance”, vol. 16, issue 5.

Stoel D., Havelka D., Merhout J.W. (2012), An Analysis of Attributes that Impact Information Technology Audit Quality: A Study of IT and Financial Audit Practitioners, „International Journal of

Accounting Information Systems”, vol. 13, issue 1.

Szymczyk-Madej K. (2009), Pojęcie i zakres audytu wewnętrznego w systemie informatycznym ra-chunkowości, „Zeszyty Naukowe Uniwersytetu Ekonomicznego w Krakowie”, nr 796.

Ustawa z dnia 29 września 1994 r. o rachunkowości (Dz. U. z 1994 r. Nr 121, poz. 591 z późn. zm.)

Weidenmier M.L., Ramamoorti S. (2006), Research Opportunities in Information Technology and Internal Auditing, „Journal of Information Systems”, vol. 20, no. 1.

Marek Bednarz |

marek1bednarz@gmail.comPTE Oddział w Legnicy

Luka płacowa a sprawozdanie ze społecznej

odpowiedzialności biznesu na przykładzie Wielkiej Brytanii

Gender Pay Gap and Legal Regulations Based

on the United Kingdom Example

Abstract:The reports on corporate social responsibility have been the subject of many researches, but the aspect of social and relational capital has not been covered by those studies so far. This publication contains the results of empirical tests of the above mentio-ned scope, focusing on the area of the gender pay gap, disclosure obligations of reporting the gender pay gap according to the legal regulations in the United Kingdom. The author indicates that legal obligations can create a new perspective on the strategy in in the area of human resource management.

Key words: gender pay gap, legal obligations, report

Wstęp

W ostatnich latach obserwujemy istotne zmiany w raportowaniu działalności organiza-cji gospodarczych. Rosnące zainteresowanie problemem społecznej odpowiedzialności biznesu zmusza zarządy organizacji gospodarczych do zmiany oceny prowadzonego biznesu należy bowiem odpowiedzieć na pytanie czy wyniki finansowe są jedynym wyznacznikiem dobrej pozycji organizacji gospodarczej. Okazuje się, że równie istotne jest jak organizację gospodarczą postrzegają interesariusze. Marka, reputacja, zaufanie społeczne, prawa człowieka są tak samo ważne a może i ważniejsze niż ocena kondycji finansowej organizacji gospodarczej. Sprawozdania finansowe stają się niewystarczają-cym narzędziem do oceny pozycji organizacji gospodarczej.

Idea tworzenia raportów odnoszących się do niematerialnych czy pozafinansowych zasobów, które mają wpływ na wycenę przedsiębiorstw nie jest nowa – pojawiała się PRZEDSIĘBIORCZOŚĆ I ZARZĄDZANIE 2018

Wydawnictwo SAN | ISSN 2543-8190 Tom XIX | Zeszyt 4 | Część II | ss. 23–37

24

Marek Bednarz

w Stanach Zjednoczonych już w latach 60 XX wieku. Tego typu raporty wiążą się z ideą społecznej odpowiedzialności biznesu (CSR) [Stępień 2015, s. 16].

CSR (Corporate Social Responsibility) – koncepcja, według której organizacje go-spodarcze na etapie budowania strategii uwzględniają interesy społeczne i ochronę środowiska a także relacje z różnymi grupami interesariuszy. Koncepcja społecznej od-powiedzialności biznesu swój rozwój zawdzięcza między innymi rozwojowi modelu

be-fore profit obligation [Kostera, Śliwa 2010, ss. 50–140]. W modelu bebe-fore profit obligation

obowiązkiem organizacji gospodarczej (zwłaszcza spółek zainteresowania publicznego) jest uwzględnienie oczekiwań interesariuszy i „stawianie” ich w równej pozycji co do celów strategicznych jakie będzie realizować (lub realizuje) organizacja gospodarcza. Jeżeli realizuje ona swoje cele strategiczne bez procedury równej pozycji interesariu-szy w tym pracowników to według tego modelu społecznej odpowiedzialności zysk przez nią osiągnięty nie jest moralnie usprawiedliwiony. Istotną kwestią jest określe-nie wobec kogo i za co organizacja gospodarcza jest odpowiedzialna. [Kostera, Śliwa 2010, ss. 80–90]. Innym modelem jest model after profit obligation, który zakłada prymat zysku przed innymi wartościami, co oznacza, że odpowiedzialności społecznej można domagać się wyłącznie od przedsiębiorstw, które są rentowne, które dokonują wyboru między zyskiem a ryzykiem. Analizując ww. modele możemy powiedzieć, że społecznie odpowiedzialne działanie gospodarcze to takie, które nie tylko koncentruje się na wy-pracowywaniu zysku, ale też przestrzega zasady etyczne w relacji z różnymi grupami społecznymi. Zysk staje się środkiem do wprowadzenia przejrzystych i trwałych relacji z pracownikami, dostawcami, kooperantami, inwestorami, administracją państwową i samorządową, a przede wszystkim z klientami i społecznością lokalną, zaspokajając ich oczekiwania, również te, związane z ekologią. [Wołoszyn, Ratajczak 2012, ss. 7–15]. Pod-stawowym założeniem CSR jest odpowiedzialne i etyczne postępowanie biznesu wzglę-dem grup społecznych, na które on oddziałuje z możliwie największym poszanowaniem środowiska naturalnego. Istotę CSR odzwierciedla norma w zakresie społecznej odpo-wiedzialności ISO 26000 opublikowana w listopadzie 2010 r. przez Międzynarodową Or-ganizację Standaryzacyjną (International Standarization Organization – ISO), według tej normy społeczna odpowiedzialność jest zobowiązaniem organizacji gospodarczej do włączania aspektów społecznych i środowiskowych w proces podejmowania decyzji oraz wzięciem odpowiedzialności za wpływ podejmowanych decyzji i aktywności na społeczeństwo i środowisko. W normie tej zostało wskazanych siedem kluczowych ob-szarów społecznej odpowiedzialności przedsiębiorstw. Są to [Raczyński 2012, s. 94]:

– ład korporacyjny/organizacyjny, – prawa człowieka,

25

Luka płacowa a sprawozdanie ze społecznej odpowiedzialności biznesu na przykładzie Wielkiej Brytanii

– środowisko, – praktyki rynkowe, – kwestie konsumenckie,

– zaangażowanie społeczne i rozwój społeczności.

Pojawia się pytanie – jakich wskaźników użyć, żeby uwzględnić i zaprezentować ww. obszary działalności w sprawozdaniu z działalności organizacji gospodarczej. Jed-nym z istotnych problemów w zakresie praktyk w miejscu pracy jest system wynagrodzeń (czyli system relacji pracodawca – pracownik) zwłaszcza w odniesieniu do płci. Zwrócono uwagę, że niejasne systemy wynagrodzeń i brak dostępu do informacji o poziomie wyna-grodzeń poszczególnych pracowników wykonujących taką samą pracę lub pracę o równej użyteczności, powoduje niezadowolenie pracowników. W celu zwiększenia jawności wy-nagrodzenia ustawodawca proponuje publikowanie raportów płacowych czy też utwo-rzenie równego systemu klasyfikacji stanowisk organizacji gospodarczych.

Celem badania jest udzielenie odpowiedzi na pytanie, czy koncepcja społecznej odpowiedzialności biznesu może być inspiracją dla wyeliminowania nierówności spo-łecznej, m.in. różnica płci itp. Metody badań to metody działania poznawczego: deduk-cja, indukdeduk-cja, wnioskowanie przez analogię. Podstawą udzielenia odpowiedzi na wyżej sformułowane pytania były przede wszystkim studia literatury ekonomicznej (ekonomii, rachunkowości, zarządzania) oraz badania brytyjskich regulacji prawnych (ww. zakresie) jak i badania empiryczne wybranej międzynarodowej korporacji.

Artykuł składa się z dwóch części w części pierwszej wskazano na regulacje prawne w zakresie społecznej odpowiedzialności stosowane w brytyjskiej praktyce gospodar-czej, w części drugiej przedstawiono wyniki badań empirycznych ww. zakresie. Przed-miotem badań jest społeczna odpowiedzialność biznesu w aspekcie jej etycznego wy-miaru rozumianego jako równość społeczna (równość płci) wyrażona wynagrodzeniem za pracę. Przedmiotem badań jest wybrana korporacja brytyjska z sektora przemysłowe-go. Artykuł został zakończony podsumowaniem zawierającym wnioski końcowe, wyni-kające z badań empirycznych.

Raportowanie luki płacowej w Wielkiej Brytanii

W Wielkiej Brytanii wymogi dotyczące raportów składanych przez spółki prawa han-dlowego, w tym sprawozdanie roczne oraz sprawozdania finansowe, reguluje Ustawa o spółkach brytyjskich (Companies Act 2006). Są one publikowane na stronach rzą-dowych Izby Spółek Handlowych https://www.gov.uk/government/organisations/ companies-house. Ponadto Brytyjskie krajowe biuro statystyczne wymaga regularnych i nieregularnych raportów dotyczących: produkcji, zakupów, inflacji, zatrudnienia itd.

26

Marek Bednarz

Funkcjonują również zgłoszenia związane z płatnościami: windykacją podatków od przedsiębiorstw, raporty związane z dotacjami rządowymi dla Capex lub B + R przyzna-wanymi spółkom. Istnieje raportowanie związane z pobieraniem/płaceniem podatku VAT i raportowaniem cła i Intrastat. Istnieją raporty związane z pobieraniem podatków od wynagrodzeń i ubezpieczeń społecznych. Funkcjonują również raporty i sprawozda-nia wynikające z działań poszczególnych lobby, w tym m.in. raporty dotyczące płatności dla dostawców, jak również od niedawna wprowadzony obowiązkowy raport dotyczą-cy tzw. luki płacowej (Gender Pay Gap), jest to podmiot podjętych badań. Luka płaco-wa (gender płaco-wage gap lub gender pay gap) jest to różnica w zarobkach między kobietami i mężczyznami, wyrażona jako procent wynagrodzenia mężczyzn. Jest to tzw. luka pła-cowa w formie nieskorygowanej. Ten wskaźnik w przeciwieństwie do tzw. skorygowanej luki płacowej nie uwzględnia różnic w wykształceniu, doświadczeniu na rynku pracy, ro-dzaju wykonywanej pracy a tym samym nie pozwala na porównanie wynagrodzeń dla jednakowej pracy lub pracy o jednakowej wartości. [Jankowska-Gilberg 2015] Regulacje „nałożone” na przedsiębiorców w Wielkiej Brytanii na podstawie rozporządzenia wyda-nego 6 kwietnia 2017 r. w odniesieniu do ustawy the Equality Act z 2010 r. zobowiązują do publikowania raportów, dotyczących tzw. luki placowej ale rzeczywistość zmieniła się dokładnie w dniu 5 kwietnia 2018 r., od kiedy wszystkie organizacje gospodarcze za-trudniające co najmniej 250 pracowników zobowiązane są do zamieszczenia raportu na temat zróżnicowania wynagrodzeń w zależności od płci zatrudnionych pracowników. Raporty takie nie są jednak zupełną nowością a statystyki dotyczące różnic w wynagro-dzeniach prowadzone były przez Urzędy Statystyczne w wielu krajach od lat. Nasuwa się pytanie, na czym wiec polega różnica w ujawnianiu i prezentowaniu tych informa-cji? jak i w czym przedmiotowe raporty mają zmienić rzeczywistość?, jakie są oczekiwa-nia ustawodawcy i jakie konsekwencje publikacji raportów bądź ich zaniechaoczekiwa-nia mogą spotkać organizacje gospodarcze ze strony pracowników, a w końcu również ze strony inwestorów? Brak publikacji przedmiotowego raportu jest traktowany jak złamanie pra-wa, a jako takie może skutkować konsekwencjami, których egzekucja nastąpi w wyniku działania rządowej Komisji ds. Praw Człowieka. Ze strony formalnej należy więc przyjąć, że przedmiotowy raport wprowadza istotną różnicę z punktu widzenia legalnego prowa-dzenia działalności gospodarczej. Ujawnianie informacji związanych ze zróżnicowaniem w wynagrodzeniach staje się obowiązkiem. Jednak czy taki obowiązek stanowi jedynie konieczność przeanalizowania oraz opublikowania danych przedsiębiorcy, czy też może wpływać na percepcję organizacji ze strony tzw. interesariuszy, w tym pracowników, po-tencjalnych pracowników, a także inwestorów? Otóż oczywiście, że tak. Ustawodawca, działając w określonych uwarunkowaniach doskonale zdawał sobie sprawę z tego, że do-stęp do danych, możliwość porównywania ich, jak również wyciągania wniosków będzie

27

Luka płacowa a sprawozdanie ze społecznej odpowiedzialności biznesu na przykładzie Wielkiej Brytanii

stanowił istotny instrument, który może wpływać nawet na wycenę organizacji, zarówno w krótkim jak i długim okresie. Stąd konieczność autoryzowania przedstawianych da-nych przez osoby upoważnione, jak również potencjalne zagrożenie sankcjami.

Zgodnie z oczekiwaniami ustawodawcy raport dotyczący luki płacowej musi odno-sić się do kilku kryteriów oraz zawierać podstawowe elementy, takie jak:

1. Rozporządzenie nakłada obowiązki na pracodawców zatrudniających 250 lub więcej pracowników w celu publikowania informacji na temat różnicy w wynagro-dzeniach kobiet i mężczyzn w ich organizacji.

2. W szczególności pracodawcy mają obowiązek publikowania:

a) różnicy między średnią stawką godzinową, płaconą pracownikom płci mę-skiej i żeńmę-skiej;

b) różnicy między średnią premią, wypłacaną pracownikom płci męskiej i żeńskiej; c) proporcji pracowników płci męskiej i żeńskiej, którzy otrzymują premie; d) proporcji pracowników płci męskiej i żeńskiej w każdym kwartylu wynagro-dzenia pracowników.

3. Dla celów przedmiotowego Rozporządzenia „zatrudnienie” jest zdefiniowane w sekcji 83 Ustawy o równości z 2010 r. (Equality Act 2010) i obejmuje zatrudnienie na podstawie umowy o pracę, umowy o przyuczenie do zawodu lub umowy zlecenia. 4. W rozporządzeniu zdefiniowano kluczowe terminy i wyjaśniono, że zwykłe wy-nagrodzenie pracownika lub premie przysługujące pracownikowi przed odliczenia-mi u źródła, takiodliczenia-mi jak odliczenia w odniesieniu do podatku dochodowego. 5. Nakłada obowiązek na odpowiednich pracodawców (tych z 250 lub więcej pra-cownikami w dniu 5 kwietnia danego roku), aby publikować określone informacje dotyczące różnicy w wynagrodzeniach między pracownikami płci męskiej i żeńskiej.

6. Informacje muszą być publikowane okresowo, co 12 miesięcy, począwszy od daty 5 kwietnia każdego roku. W przepisach określa się „zwykłą płacę”, „premię”, „okres płat-ności” i „odpowiedni okres wynagrodzenia”. Przepis określa sposób obliczania stawki godzinowej pracownika, w jaki sposób określić liczbę godzin pracy w tygodniu. 7. Rozporządzenie określa sposób, w jaki odpowiedni pracodawca musi obliczyć róż-nicę między średnią godzinową stawką wynagrodzenia męskich pracowników z peł-nymi wynagrodzeniami, a wynagrodzeniem odpowiednich pracowników płci żeńskiej. 8. Pracownicy, którzy otrzymują wynagrodzenie według stawki obniżonej lub zero-wej w związku z urlopem, są wyłączeni z obliczeń.

9. Regulacja zawiera te same przepisy w odniesieniu do mediany średniej godzino-wej stawki wynagrodzenia.

10. W rozporządzeniu określono sposób, w jaki odpowiedni pracodawca musi ob-liczyć różnicę między średnim przeciętnym wynagrodzeniem pracowników płci

28

Marek Bednarz

męskiej a wynagrodzeniem pracowników płci żeńskiej i zawiera ten sam przepis w odniesieniu do mediany średniej premii.

11. Określono sposób, w jaki pracodawcy muszą określać odsetek pracowników płci męskiej, którzy otrzymali wynagrodzenie premiowe w okresie 12 miesięcy, kończą-cym się datą 5 kwietnia, oraz przewiduje taką samą zasadę dotyczącą obliczeń dla pracowników płci żeńskiej.

12. Określono sposób, w jaki pracodawcy muszą określać proporcje pełnopłatnych pracowników płci męskiej i żeńskiej w każdym z niższych, niższych średnich, najwyż-szych średnich i najwyżnajwyż-szych kwartyli wynagrodzenia.

13. Rozporządzenie wymaga od pracodawcy złożenia i podpisania pisemnego oświadczenia aby potwierdzić, że publikowane informacje są dokładne.

14. Rozporządzenie wyjaśnia, że informacje wymagane na mocy rozporządzenia muszą być publikowane na stronie internetowej pracodawcy przez co najmniej 3 lata od daty publikacji, a także muszą być publikowane na stronie internetowej wyzna-czonej przez rząd.

15. Jednocześnie rozporządzenie wskazuje, iż nieprzestrzeganie obowiązku raporto-wania stanowi „akt bezprawny” w rozumieniu sekcji 34 ustawy o równości z 2006 r., która upoważnia Komisję ds. Równouprawnienia i Praw Człowieka do nakładania stosownych sankcji.

16. Rozporządzenie przewiduje okresowy przegląd zapisów rozporządzenia przez Sekretarza Stanu, zgodnie z wymogami Small Business, Enterprise and Employ-ment Act 2015.

Przykładowy raport dotyczący luki płacowej

(Raport JDR Cable Systems Limited)

Posługując się przykładowym raportem, opublikowanym przez organizację gospodarczą działającą w sektorze przemysłowym, tj. JDR Cable Systems Limited, prześledźmy elementy podlegające analizie statystycznej zgodnie z ww. wymaganiami rozporządzenia. Ustawo-dawca zobowiązuje pracodawców, zatrudniający ponad 250 pracowników do publikowania danych o różnicy w wynagrodzeniu dla kobiet i mężczyzn według stanu na dzień 4 kwiet-nia 2018 r. Przy czym nie mówimy tu o bezpośrednim porównaniu dwóch lub więcej osób, wykonujących te same, podobne lub równoważne zadania lecz o tzw. luce płacowej, rozu-mianej jako różnica pomiędzy średnim wynagrodzeniem wszystkich pracujących mężczyzn i kobiet, zatrudnionych w danej organizacji, niezależnie od rodzaju stanowisk, które zajmują.

Raport składa się z 5 części: wprowadzenie, zdefiniowanie pojęć i wskazanie sposobu obliczenia, przedstawienie danych, wnioski oraz skondensowane wskaźniki uwierzytelnione

29

Luka płacowa a sprawozdanie ze społecznej odpowiedzialności biznesu na przykładzie Wielkiej Brytanii

podpisem. O ile dane liczbowe są ważne z punktu widzenia ustawodawcy, to należy podkre-ślić, że informacje znajdujące się we wprowadzeniu i wnioskach są równie cenne.

Wstęp do raportu opublikowanego przez organizację gospodarczą JDR, obejmuje infor-macje dotyczące powodów publikacji, jak również kroki jakie należało podjąć w celu opra-cowania danych, ich analizy oraz wstępnych deklaracji, dotyczących kolejnych działań, co do których organizacja publikująca raport się zobowiązuje. We wprowadzeniu podkreślono, że informacje, które zostały wygenerowane, dały szanse na uzyskanie nowego spojrzenia na strategię w zakresie zarządzania zasobami ludzkimi, w tym, również na rozwój JDR, w od-niesieniu do zróżnicowania płac (ze względu na płeć) na wyższych poziomach zarządzania. Publikowanie i monitorowanie danych, dotyczących różnic w wynagrodzeniach ko-biet i mężczyzn jest jednym ze sposobów, jakimi możemy ocenić postępy w zakresie likwidowania różnic.

Raportujący podkreśla, że podobnie jak w przypadku jakichkolwiek innych danych, prawdziwą wartością jest świadomość, dyskusje, które wywołują oraz pozytywne dzia-łania zarządu, które zamierza podejmować w kolejnych latach.

Przeprowadzenie analizy dotyczącej zróżnicowania wynagrodzenia ze względu na płeć jest dla podmiotu cennym doświadczeniem.

W części drugiej raportu wyjaśnione zostały pojęcia wprowadzone przez ustawo-dawcę, wraz z określeniem sposobu ich kalkulacji, jak również odniesienie się do samego określenia luki płacowej w rozumieniu rozporządzenia, a co za tym idzie w ujęciu zapre-zentowanym w raporcie. I tak pracodawca zobowiązany jest do publikacji wyników sześ-ciu obliczeń na temat różnicy w wynagrodzeniach kobiet i mężczyzn. Dla czterech z nich wymaga się określenia „średniej” i „mediany”. Aby zapewnić porównywalność wyników ustawodawca określa w jaki sposób obliczane są wyniki [źródło raport JDR – opracowa-nie własne].

Obliczenia „średnich”

Średnią oblicza się, sumując całkowite wynagrodzenia wszystkich pracowników i na-stępnie uzyskany wynik należy podzielić przez liczbę pracowników na liście zatrudnio-nych. Obliczenie to jest wykonywane osobno dla mężczyzn i kobiet, a porównuje się uzyskane wyniki.

Obliczenia „median”

Mediana to liczba, która znajduje się w środku rankingu płac, na który składają się wszystkie wynagrodzenia uporządkowane kolejno od najniższego do najwyższego. Tego obliczenia również dokonuje się oddzielnie dla mężczyzn i kobiety a środkowa liczba dla tych populacji jest porównywana.

30

Marek Bednarz

Pomimo tego, że średnia jest przydatna, to może być łatwo zniekształcona przez nie-wielką liczbę osób o niskich lub wysokich dochodach. Dlatego też raportowanie obu miar, to jest zarówno średniej i mediany zapewnia lepsze zrozumienie różnicy w wyna-grodzeniach kobiet i mężczyzn. Warto podkreślić, że mediana uważana jest przez sta-tystyków, jako najlepiej reprezentująca „typową” płacę, jako że skrajnie niskie i wysokie zarobki nie wpływają na medianę.

W dalszej części raportu, przedstawiono najistotniejsze dane statystyczne związa-ne z luką płacową, w odniesieniu do wymaganych przez ustawodawcę punktów roz-porządzenia.

Informacje w tej części określają ogólnie zróżnicowanie wynagrodzenia ze względu na płeć (lukę płacową), jak i lukę premiową pracowników JDR w Wielkiej Brytanii, na dzień 5 kwietnia 2017 r.

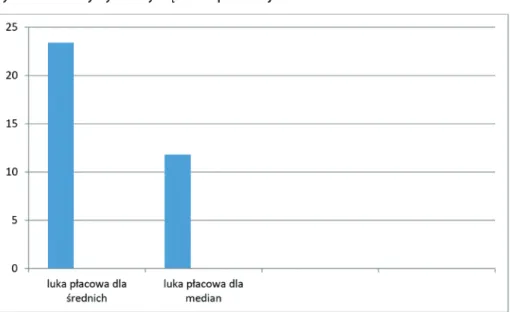

Rysunek 1. Statystyki dotyczące luki płacowej w JDR

Źródło: opracowanie własne na podstawie: JDR Cable Systems Limited (2018), Raport Gender pay gap re-port, ss. 4–6.

Dane wykorzystane do obliczenia luki płacowej w JDR zostały uzyskane z istnieją-cych zapisów kadrowo-płacowych. Obliczenia te nie powodują publikowanie informacji lub danych poszczególnych pracowników.

Luka płacowa dla średnich: 23,4%.

31

Luka płacowa a sprawozdanie ze społecznej odpowiedzialności biznesu na przykładzie Wielkiej Brytanii

Luka płacowa dla median: 11,8%.

Odnosi się do różnicy pomiędzy wynagrodzeniami w środku rankingu wynagrodzeń mężczyzn i kobiet.

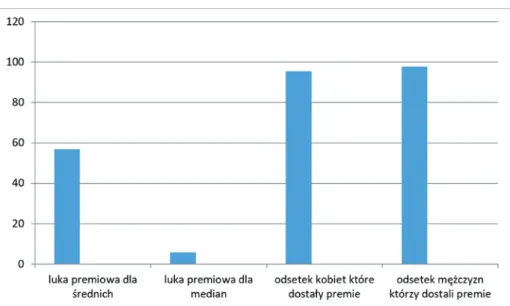

Rysunek 2. Statystyki dotyczące premii w JDR

Źródło: opracowanie własne na podstawie: JDR Cable Systems Limited (2018), Raport Gender pay gap re-port, ss. 4–6.

Luka premiowa dla średnich: 56,8% odnosi się do różnicy w średniej wartości premii wypłaconych mężczyznom i kobietom w ciągu 12 miesięcy poprzedzających 5 kwietnia 2017 r. Luka premiowa dla median: 5,8% odnosi się do różnicy pomiędzy medianami dla wartości premii wypłaconych mężczyznom i kobietom w ciągu 12 miesięcy poprze-dzających 5 kwietnia 2017 r. odsetek kobiet, które otrzymały premię pieniężną: 95,5%. Odsetek mężczyzn, którzy otrzymali premię pieniężną: 97,8%. Powyższe wartości pro-centowe odnoszą się do liczby pracowników w podziale na kobiety i mężczyzn, którzy otrzymali premie w ciągu 12 miesięcy poprzedzających 5 kwietnia 2017 r.

32

Marek Bednarz

Rysunek 3. Odsetek kobiet w każdym kwartylu wynagrodzeń

Źródło: opracowanie własne na podstawie: JDR Cable Systems Limited (2018), Raport Gender pay gap re-port, ss. 4–6.

Kwartyle są obliczane na podstawie listy płac wszystkich pracowników JDR upo-rządkowanych od najniższej do najwyższej stawki zaszeregowania. Następnie tę listę dzieli się na cztery równe grupy. Dla każdej z tych grup określono odsetek mężczyzn i kobiet. Kwartyl górny 7,7%, kwartyl wyższy średni 20,9%, kwartyl niższy średni 16,5%, kwartyl niższy 27,2% .

Po przeanalizowaniu danych, zwartych w raporcie JDR Cable Systems Limited, moż-na wysnuć moż-następujące wnioski:

– badany podmiot zatrudnia więcej mężczyzn niż kobiet (82 – 18%),

– widoczna jest tendencja zatrudniania znacznie większej liczby mężczyzn na stano-wiskach wysokopłatnych, to jest stanostano-wiskach managerskich, czy też wyższej kadry technicznej. Jest to główna przyczyna rozpiętości luki płacowej w tym przypadku. – badana organizacja gospodarcza działa w przemyśle, który ściśle związany jest z ko-niecznością zatrudniania pracowników posiadających umiejętności oraz wykształcenie

33

Luka płacowa a sprawozdanie ze społecznej odpowiedzialności biznesu na przykładzie Wielkiej Brytanii

kierunkowe w obszarach nauk ścisłych, inżynierii, technologii i matematyki (STEM, scien-ce, engineering, technology, maths), które historycznie były uznawane za kierunki kształ-cenia bardziej atrakcyjne dla mężczyzn niż dla kobiet.

Organizacja odniosła się w swoim raporcie również do tego, w jaki sposób chciałaby kształtować zarządzanie zasobami ludzkimi w przyszłości gdyż średnia krajowa luka płacowa wynosi 17% i jest niższa niż ta odnotowana w JDR Cable Systems Ltd (23, 43%).

JDR pracuje nad rozwiązaniem jednego z głównych powodów luki płacowej poprzez zachęcanie większej liczby kobiet i dziewcząt, aby zainteresowały się przedmiotami STEM i karierą zawodową, która się z tym wiąże, jednocześnie przykładając wagę do tego by JDR był postrzegany jako ich potencjalny pracodawca.

Obecnie wspiera pewną liczbę pracowników płci żeńskiej poprzez indywidualnie dopasowane ścieżki rozwoju zawodowego, w tym stypendia, mentoring i plany rozwo-ju. Zakres takich programów zostanie poszerzony w przyszłości, aby zachęcić więcej ko-biet do rozwijania swoich talentów i potencjalnej kariery.

Należy tu zaznaczyć, że ustawodawca nie wymaga żadnych działań od pracodaw-ców, poza koniecznością publikacji raportów, ani nawet nie wskazuje pożądanego kie-runku, jeśli chodziłoby o zmniejszanie czy eliminację luki płacowej. Mimo to w ramach deklaracji podmiot stwierdza, że będzie podejmował działania, które zmienią dotych-czasową tendencję.

Przedmiotowy raport plasuje JDR Cables Ltd. w środkowym miejscu tabeli, która od-zwierciedla rozpiętość luki płacowej w organizacjach gospodarczych o porównywalnym profilu działalności (produkcja i serwisy na rynku energetycznym, w tym Oil & Gas oraz energia odnawialna).

34

Marek Bednarz

Rysunek 4. Wycinek z raportu firmy JDR

Źródło: opracowanie własne.

Kolorem zielonym wyszczególniono podmioty, których raporty pojawiły się w związ-ku z nowymi regulacjami, omawianymi w niniejszym artyw związ-kule. Kolorem niebieskim ozna-czono z kolei wskaźniki dla całej branży organizacji gospodarczych, oraz uśredniony wskaźnik krajowy w Wielkiej Brytanii.

Powyższe porównanie (rysunek nr 4) pozwala na stwierdzenie, że większość pod-miotów działających w sektorze Oil and Gas odnotowuje znacząco duże zróżnicowanie w wynagrodzeniach kobiet w stosunku do wynagrodzeń zatrudnionych mężczyzn. Luka płacowa w przedsiębiorstwach w sektorze Oil and Gas może również być związana z kul-turą organizacyjną przedsiębiorstwa, polityką wspierania pracowników w odniesieniu do chociażby urlopów macierzyńskich, które zgodnie z definicją ustawodawcy wyłącza-ją z obliczeń osoby przebywawyłącza-jące na takich urlopach, lub jest związana z nierównym traktowaniem pracowników na etapie rekrutacji i preferuje mężczyzn.

35

Luka płacowa a sprawozdanie ze społecznej odpowiedzialności biznesu na przykładzie Wielkiej Brytanii

Zakończenie

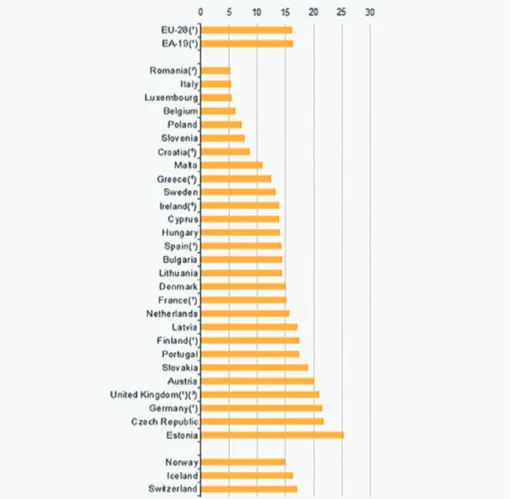

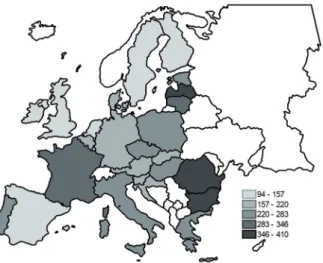

Badania związane ze zróżnicowaniem wynagrodzeń ze względu na płeć pracowników pro-wadzone są przez urzędy statystyczne w wielu państwach, a co się z tym wiąże ich zestawie-nia i odniesienie do poszczególnych krajów prezentowane jest m.in. przez Eurostat. Poniżej znajduje się tabela, która prezentuje przedmiotowy index na podstawie wyników badań z 2016 r.

Rysunek 5 . Dane Eurostat

36

Marek Bednarz

Dane wskazują na to, że luka płacowa jest niska w krajach takich jak Rumunia, Wło-chy, Luxemburg, Belgia, czy Polska, a jednocześnie dość wysoka w państwach wyso-ko rozwiniętych, takich jak Estonia, Czechy, Niemcy, Wielka Brytania, czy Austria. Takie wyniki można interpretować w odniesieniu do kultury oraz struktury społecznej w po-szczególnych krajach. Wskazywałoby to, że kraje tzw. południowe, czy też określane, jako konserwatywne, wykazują tendencję do tego, by wskaźnik związany z luką płacową był niski, gdy na drugim końcu skali spotykamy się z przykładami państw tzw. północ-nych, ze społeczeństwami uznawanymi za liberalne, w których wskaźnik związany z luką płacową jest wysoki, na co wpływ może mieć wysoka aktywności zawodowej kobiet. Korelacja ta wskazywałaby na to, że im wyższy jest wskaźnik zatrudnienia kobiet w da-nym kraju, tym wyższy jest wskaźnik analizowanej w niniejszym artykule luki płacowej.

Należy zaznaczyć, że analiza publikowanych raportów dotyczących luki płacowej może stanowić istotny element wpływający na decyzję osób poszukujących nowego miejsca pracy. Szczególnie w okresie koniunktury, gdy rynek pracy jest rynkiem pra-cownika, a nie pracodawcy. Tym samym publikacja tych raportów może mieć istotny wpływ na przyszły rozwój organizacji gospodarczej, w odniesieniu do możliwości pozyskiwania atrakcyjnych pracowników. Kwestia związana z możliwością zatrud-nienia na wysokopłatnych stanowiskach, w odniesieniu do danych historycznych, ujawnianych w raportach organizacji, stanowi jeden z licznych elementów, których analiza może istotnie wpływać na ścieżki kariery zawodowej pracowników, a tym sa-mym na rozwój całej organizacji. Dane związane z luką płacową stają się ważne rów-nież dla inwestorów. Na rynku kapitałowym w chwili obecnej są one przedmiotem analiz w oparciu o dane dotyczące prowadzenia działalności przez nowo zakładane podmioty. Boston Consulting Group w ostatnim czasie przeprowadziło stosowne badania danych rynkowych, z których wynikało, że w ostatnich pięciu latach kwo-ty wsparcia udzielone przez inwestorów 350 startupom trafiły aż do 258 podmio-tów, których założycielami byli mężczyźni, a jedynie 92 zostały uruchomione przez kobiety. Podmioty gospodarcze zakładane przez kobiety (lub te, w których kobiety były współzałożycielkami) otrzymywały od inwestorów średnio 935 tysięcy dolarów, to jest o ponad połowę mniej od podmiotów gospodarczych zakładanych przez mężczyzn, gdzie średnia przekraczała 2 mln dol. Najistotniejszym jednak wnioskiem wynikającym z przeprowadzonych badań przez analityków BCG było to, że „kobiece startupy” z biegiem lat dużo lepiej odnajdywały się na rynku i generowały o 10% większe obroty w okresie pięciu lat w stosunku do organizacji gospodarczych zało-żonych i prowadzonych przez mężczyzn. [Hu 2018, Business Insider France]. Powyż-sze przykłady, jak również ogólnie obserwowana tendencja związana z coraz więk-szym dostępem do danych, oraz rozwojem narzędzi analitycznych może stanowić

37

Luka płacowa a sprawozdanie ze społecznej odpowiedzialności biznesu na przykładzie Wielkiej Brytanii

całkowitą zmianę podejścia do funkcjonowania i rozwoju organizacji gospodarczych na rynkach kapitałowych. Wystarczy sobie wyobrazić, że podobnie jak obecnie funk-cjonują zróżnicowane fundusze celowe inwestujące w organizacje w odniesieniu do branż, regionów czy też rodzajów aktywów. Niebawem powstaną i będą coraz popularniejsze takie, które poza powyższymi kryteriami, będą analizować również kwestie dotyczące aspektów związanych ze zróżnicowaniem w odniesieniu do cho-ciażby opisywanej tu luki płacowej.

Bibliografia

Eurostat (2018), Gender Pay Gap Statistics [online], http://ec.europa.eu/eurostat/statistics-expla-ined/index.php/Gender_pay_gap_statistics, dostęp: 20 czerwca 2018.

Hu E. (2018), Startupy założone przez kobiety zbierają mniej pieniędzy, ale mają większe obroty,

„Business Insider France” [online], https://businessinsider.com.pl/firmy/zarzadzanie/jak-radza-sobie-startupy-zakladane-przez-kobiety-analiza-bcg/1ekl2yz, dostęp: 22 czerwca 2018.

Jankowska-Gilberg M. (2015), Metody zwalczania luki płacowej [online], https://rownosc.info/

media/uploads/biblioteka/publikacje/luka_placowa_ekspertyza.pdf, dostęp: 3 lipca 2018.

Kamiński R., Sójka J. (2016), Kulturowe uwarunkowania działalności gospodarczej, Polskie

Towa-rzystwo Ekonomiczne, Poznań.

Kostera M., Śliwa M. (2010), Zarządzanie w XXI wieku. Jakość Twórczość Kultura, Wydawnictwo

Akademickie i Profesjonalne, Warszawa.

Raczyński R. (2012), Recepcja społecznej odpowiedzialności przedsiębiorstw wśród przedstawicieli związków zawodowych oraz pracodawców z obszaru województwa pomorskiego [w:] M.

Wyrzy-kowaka-Antkiewicz (red.), Zarządzanie dziś i jutro, Wyższa Szkoła Bankowej w Gdańsku, t. 16, Warszawa.

Stępień K. (2015), Idea społecznej odpowiedzialności przedsiębiorstw [w:] J. Krasodomska (red.), Społeczna odpowiedzialność biznesu w rachunkowości. Teoria i praktyka, Difin, Warszawa. Wołoszyn J., Ratajczak M. (2012), Modele społecznej odpowiedzialności biznesu – rozważania teoretyczne [w:] J. Wołoszyn (red.) Społeczna odpowiedzialność biznesu w obszarze